Como criar seu servidor VPN com o OpenVPN e Debian, como montar sua própria VPN em um servidor – numerama

Como montar sua própria VPN em um servidor

Para configurar um servidor VPN baseado no OpenVPN, existem diferentes soluções: incline -se em um firewall como o PFSense, use uma máquina Linux, use uma máquina Windows, etc. Hoje, estamos interessados na implementação em uma máquina Linux, neste caso sob o Debian 11.

Debian 11 e OpenVPN: como criar seu próprio servidor VPN ?

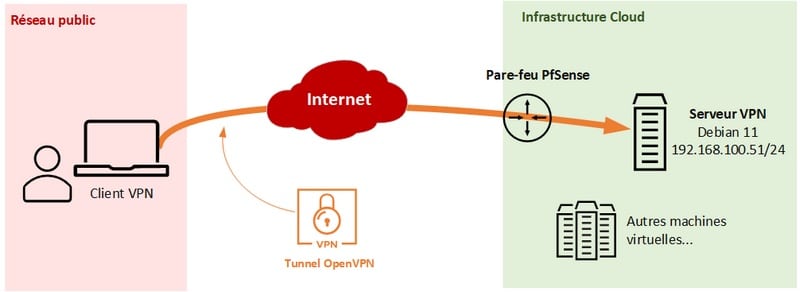

Neste tutorial, aprenderemos a configurar um servidor VPN no Debian 11 com o OpenVPN, com o objetivo de criar um servidor VPN no qual confiaremos em navegar na Internet. Este tutorial é ideal se você deseja configurar seu próprio servidor VPN, em um servidor VPS na nuvem em Ovhcloud ou outro. Assim, uma máquina cliente remota pode se conectar ao servidor OpenVPN para acessar a Internet, explorando a conexão do servidor OpenVPN, mas também à infraestrutura remota, seja o próprio servidor VPN ou outro servidor da mesma rede. De fato, esse princípio é baseado na implementação de uma VPN “cliente para site”.

Como um lembrete, VPN significa VIrtual PRivate NÃOEbork E o objetivo de uma VPN é simples: A VPN criará um link virtual entre dois pontos, Por exemplo, entre duas redes de negócios (site VPN e site) ou entre um PC do cliente e uma rede de negócios (cliente da VPN no site). Dentro deste link, que é chamado um tunel, Os dados serão quantificado E isolado do resto do tráfego, isso é todo o interesse da VPN e essa noção de “privado”. Atualmente, as VPNs para uso pessoal são muito populares para contornar a censura, ocultar sua navegação na internet, etc.

Para configurar um servidor VPN baseado no OpenVPN, existem diferentes soluções: incline -se em um firewall como o PFSense, use uma máquina Linux, use uma máquina Windows, etc. Hoje, estamos interessados na implementação em uma máquina Linux, neste caso sob o Debian 11.

Aqui estão algumas informações sobre a infraestrutura do dia:

Existem várias arquiteturas possíveis, incluindo:

- O servidor OpenVPN possui um endereço IP público (caso de um VPS), por isso nos conectamos diretamente ao seu endereço IP público

- O servidor OpenVPN é mascarado atrás de um roteador / firewall e, portanto, atrás de um NAT. Resultado, nos conectamos ao endereço IP público do equipamento (roteador/firewall) e, graças a uma regra de redirecionamento por porta, nos conectamos à nossa VPN – Estou neste caso, como parte desta demonstração

Uma vez conectado à VPN do cliente VPN, todo o tráfego passa pela VPN e sai pela conexão à Internet do servidor OpenVPN.

Ii. Instalação do servidor OpenVPN no Debian 11

Poderíamos configurar o servidor OpenVPN manualmente e passo a passo em nosso servidor Debian 11. No entanto, vamos usar Um script de instalação que permitirá que um servidor VPN seja implantado com muita facilidade e rapidez. Este script, Debian Compatível, Rocky Linux, Fedora, Ubuntu, etc. está disponível no github: você pode revisar seu código à vontade.

O que é esta instalação ? Este script é muito prático, mas o que fará na máquina ?

- Em uma máquina Debian, ele instalará os seguintes pacotes: OpenVPN, iptables, OpenSSL, WGE

- Configurar o OpenVPN através do arquivo de configuração:/etc/openvpn/server.confuso

- Configure iptables no servidor para permitir fluxos

- Ative o roteamento no servidor VPN (“Sysctl net.IPv4.ip_forward = 1 “in /etc /Systeml.D/ 99 -Epenvpn.confuso ))

Além de instalar o servidor OpenVPN, o script dependerá de um PKI local para gerar um certificado essencial para o funcionamento adequado da VPN.

Antes de começar, verifique se o servidor VPN está bem conectado à Internet e possui um endereço IP fixo.

TEM. Baixe o script de instalação

Conecte -se ao seu futuro servidor VPN e comece atualizando o cache do pacote. Também aproveitamos a oportunidade para instalar o CURL.

Sudo apt-get update sudo apt-get install curl

Em seguida, faça o download do script de instalação com o CURL:

Curl -o https: // RAW.githubusent.com/angristan/OpenVPN-Install/Master/OpenVPN-Install.sh

Assim que o script for baixado, você deve adicionar direitos de execução para poder executá -lo mais tarde:

Chmod +x openVPN-Install.sh

Em seguida, execute o script para iniciar a configuração passo a passo do servidor OpenVPN:

sudo ./OpenVPN-Install.sh

B. Configure a VPN

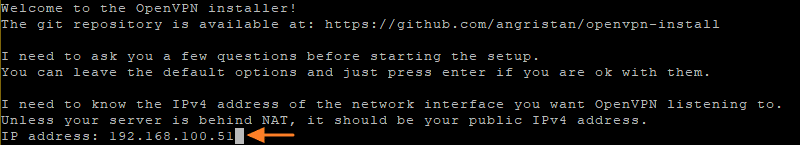

A mensagem “Bem -vindo ton the OpenVPN Instale!”Afeta e as etapas de configuração serão vinculadas. Primeiro de tudo, é necessário Indique o endereço IPv4 do servidor VPN, Mas a boa notícia é que ele volta automaticamente. Se for o endereço IP local, significa que há um NAT e, neste caso, é lógico. Caso contrário, o endereço IP público do seu servidor, por exemplo, do seu servidor VPS, será exibido aqui. Aqui, o script remonta bem “192.168.100.51 “Validar.

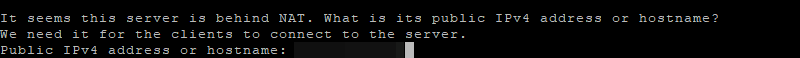

Além do mais, O script detecta a presença de NAT e indica o endereço IP público. Basta validar, a menos que você queira especificar um nome de domínio específico ou corrigir as informações levantadas pelo script (que depende do CURL para recuperar seu IP público).

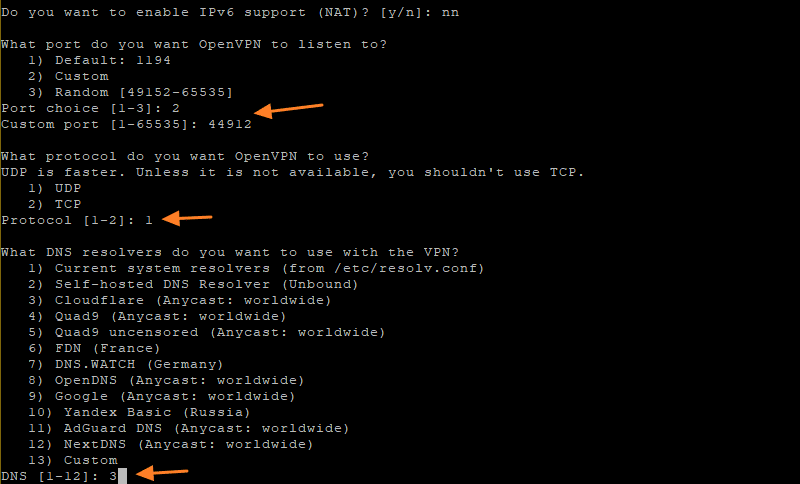

É solicitado se você deseja ativar o suporte IPv6, você pode indicar “n” para recusar.

- Qual porta você deseja que o OpenVPN seja listado?

Então você deve escolher a porta na qual o servidor VPN ouvirá. Por padrão, esta é a porta 1194, mas eu recomendo que você use uma porta personalizada para ocultar sua VPN (Você pode usar uma porta usada por outro protocolo (exemplo: 443/https) para passar mais facilmente através de certos firewalls).

Para definir uma porta personalizada, indique “2” e indique o número da porta. Por exemplo “44912” no meu exemplo.

- Que protocolo você deseja que o OpenVPN use ?

OpenVPN é mais rápido com o protocolo de transporte UDP e, além disso, é o seu modo de operação padrão. Convido você a permanecer no UDP, a menos que você tente passar por um firewall: se você usa a porta 443, é mais consistente usar o TCP para fazer como https !

- Quais resolvedores de DNS você deseja usar com a VPN ?

Uma vez conectado à VPN, qual servidor VPN você deseja usar para resolução de nomes. Você pode escolher um servidor personalizado com a opção 13 ou escolher um da lista indicando seu número.

Tanto para a primeira série de perguntas. Vamos depois.

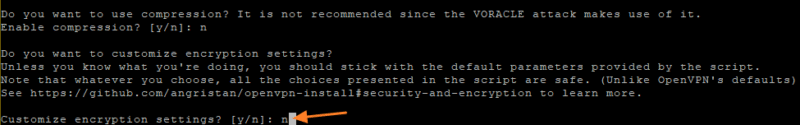

- Você quer usar compressão ?

O script recomenda que não usemos compactação, porque é usado por ataques de voracle. Indicar “n” e validar.

- Personalize as configurações de criptografia ?

O script já está pré -configurado para usar certos parâmetros para criptografia do túnel VPN e sua segurança como um todo. Você tem a possibilidade de definir seus próprios parâmetros indicando “y”; caso contrário, basta fazer “n”.

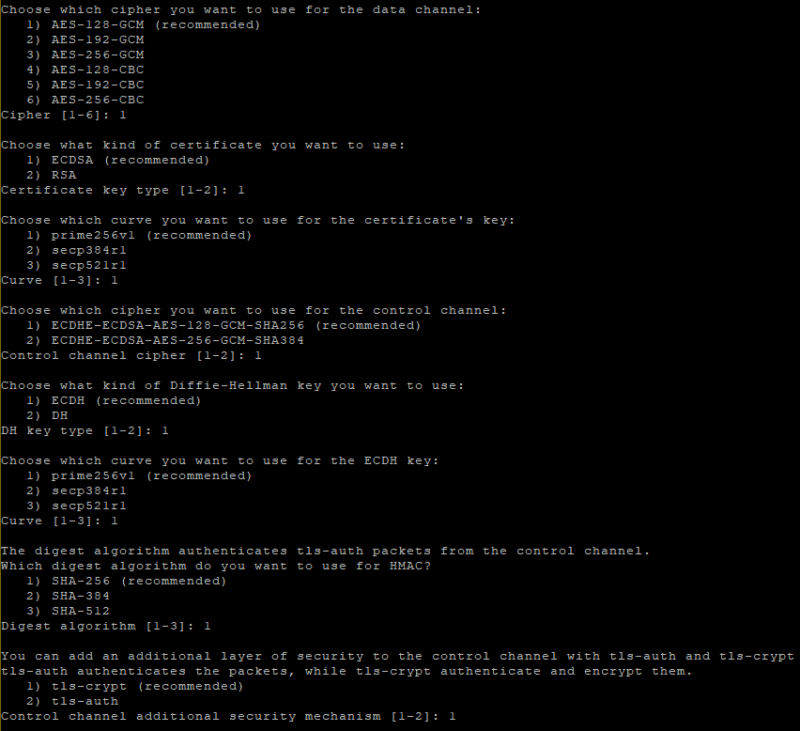

Abaixo, aqui estão as diferentes opções oferecidas (bem como as escolhas recomendadas e correspondentes à configuração automática) para aqueles que decidem personalizar as opções de criptografia.

A primeira parte do interrogatório está terminada ! Até agora, o script ainda não mudou a máquina local. Por outro lado, neste momento preciso se você pressionar a tecla “Enter” (ou outro toque), a instalação do servidor OpenVPN iniciará.

![]()

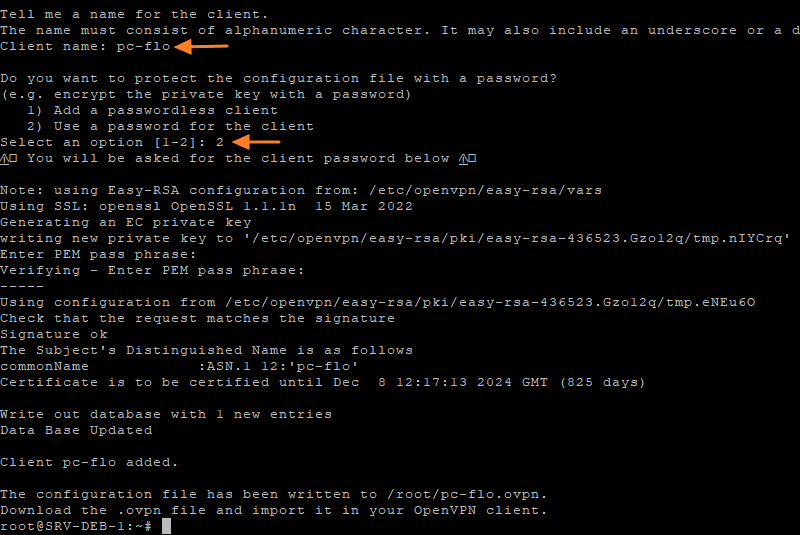

Vs. Criação de um primeiro cliente

Após a configuração do servidor VPN, a instalação através do script continua com a criação de um primeiro cliente da VPN. Indique o nome do PC que usará a VPN (apenas para encontrar o seu caminho), por exemplo “PC-FLO“”. Então a pergunta “Deseja proteger o arquivo de configuração com uma senha?“exibido, indicar” 2 “para sim para Defina uma senha que será necessária para estabelecer a conexão VPN.

Isso gerará um arquivo de configuração OVPN no perfil de usuário em uso. Aqui, estou conectado como uma raiz para que a configuração seja gerada em “/root/”. Do ponto de vista do servidor VPN, a adição deste cliente gerará dois arquivos:

- O certificado de cliente em /etc/openvpn/easy-rsa/pki/emitido/.Crt

- A chave privada para o cliente em /etc/openvpn/easy-psa/pki/privado/.Chave

Observação : A qualquer momento, você pode alterar a configuração do seu servidor OpenVPN modificando o arquivo de configuração: /etc/openvpn/servidor.confuso

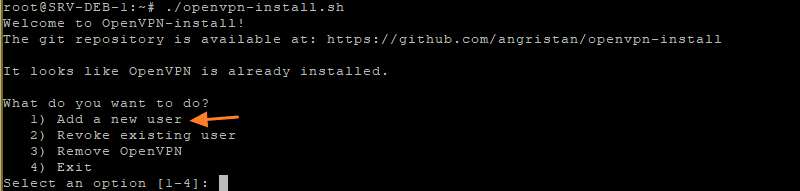

D. Adicione um novo cliente OpenVPN

A qualquer momento, você pode adicionar um novo cliente puro que cada máquina que se conecta tem seu próprio certificado. Seja para Adicione ou exclua um novo cliente, basta re -executar o script e fazer a escolha “1”.

sudo ./OpenVPN-Install.sh

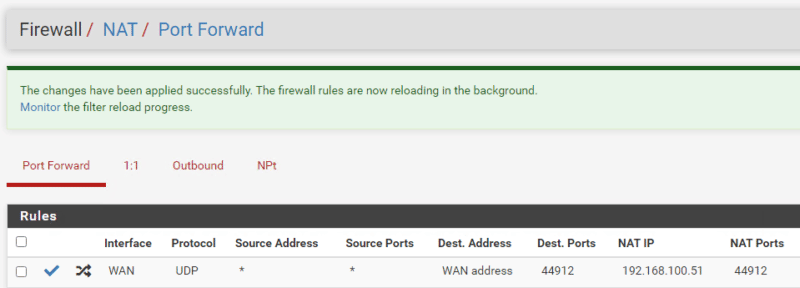

E. No modo NAT: a regra de redirecionamento da porta

No modo NAT, ou seja, com um servidor VPN conectado atrás de um roteador/firewall onde o NAT é ativado, você terá que Crie uma regra de redirecionamento por porta. Caso contrário, os fluxos para o seu endereço IP público na porta 44912 não serão redirecionados para o servidor VPN.

- Se esses conceitos estiverem embaçados para você: Nat e Pat para iniciantes

Assim, no meu firewall, crio uma regra para redirecionar os fluxos UDP/44912 para meu endereço IP público para o servidor VPN (192.168.100.51).

Iii. Teste a conexão VPN

O arquivo de configuração gerado anteriormente (/Raiz/pc-flo.Ovpn) no perfil de usuário deve ser transferido para o computador que deve se conectar à VPN. Se você estiver no Windows, pode usar o WINSCP ou o SCP e, no Linux, você pode usar o SCP.

TEM. Nas janelas

No Windows, você terá que instalar o OpenVPN GUI ou OpenVPN Connect. Pessoalmente, eu uso OpenVPN GUI Então, eu tenho que copiar e colar o arquivo OVPN no seguinte diretório:

C: \ Arquivos de Programas \ Openvpn \ Config

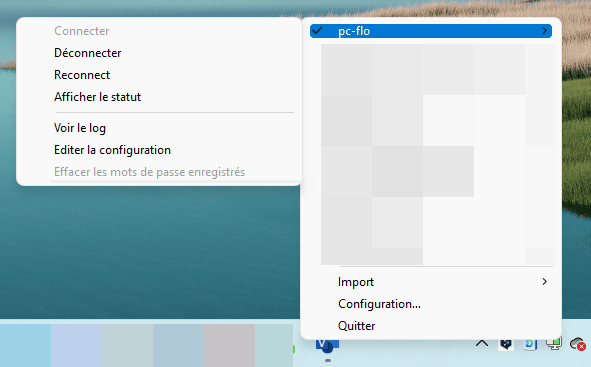

Assim, no meu cliente VPN, posso ver minha nova conexão VPN aparecer que leva para nome o do arquivo OVPN:

Clicando em “Conectar“, Eu tenho que Digite a senha associada ao cliente “PC-FLO” Para me autenticar com meu certificado.

Uma vez conectado, eu posso Acesse meu servidor Debian 11 em SSH, graças ao seu endereço IP local, saber “192.168.100.51“”. Também posso acessar os outros servidores em minha infraestrutura remota. Se eu acessar a Internet, passo pela minha VPN e, portanto, uso minha conexão com a Internet da VPN !

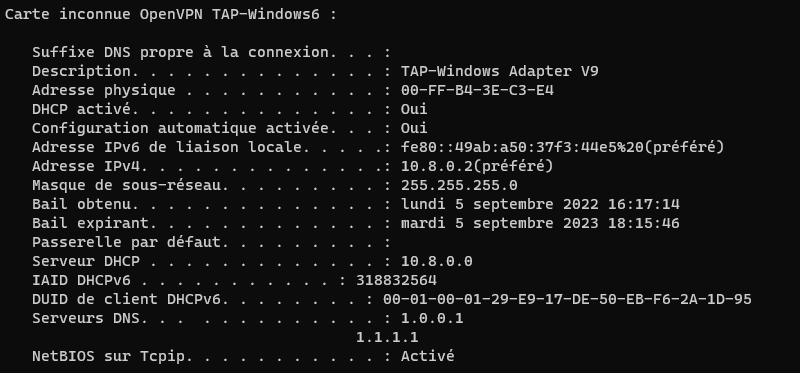

No lado do Windows, olhando para a configuração IP da minha máquina, vejo que o túnel VPN funciona na rede “10.8.0.0/24“Desde que eu tenho o endereço IP”10.8.0.2/24“”. Esta sub -rede é definida no arquivo “/etc/openvpn/servidor.Conf “do servidor VPN através da” linha do servidor 10.8.0.0 255.255.255.0 “. Em termos de servidores DNS, os de Cloudflare são definidos (1.0.0.1 e 1.1.1.1) e que eu escolhi durante a configuração inicial.

B. No Linux

Se a sua postagem do cliente, que deve usar a VPN, estiver no Linux, você pode instalar o OpenVPN por meio deste comando:

Sudo apt-get install OpenVPN

Em seguida, o arquivo de configuração do OVPN deve ser depositado neste local:

/etc/openvpn/cliente/

Para acionar uma conexão com base neste arquivo de configuração, será suficiente para fazer:

OpenVPN-Client-Config/etc/OpenVPN/Customer/PC-FLO.Ovpn

Vs. Jornais no servidor VPN

A conexão da posição do cliente é visível nos jornais do servidor VPN, executando o pedido abaixo.

JournalCTL-Identificando Ovpn-Server

Por exemplo, ao conectar -se da minha postagem no cliente do Windows, os seguintes jornais são visíveis:

SRV-DEB-1 OVPN-SERVER [436393]: Multi: Multi_init chamado, r = 256 V = 256 SRV-DEB-1 OVPN-SERVER [436393]: IFCONFIG POOL IPv4: Base = 10.8.0.2 tamanho = 252 SRV-DEB-1 OVPN-SERVER [436393]: Lista de pool ifconfig SRV-DEB-1 OVPN-SERVER [436393]: Sequência de inicialização completou SRV-deb-1 ovpn-Server [436393] :: 53471 Cripção de canal em saída: ' AES-256-CTR 'inicializado com chave de 256 bits SRV-DEB-1 OVPN-SERVER [436393] :: 53471 CRIPTIÇÃO DE CANAL DE CONTROLE DE CONTROLE Servidor [436393] :: 53471 CRIPTIÇÃO DO CANAL DE CONTROLE INDECIMENTO: Cifra 'AES-256-CTR' inicializada com chave de 256 bits SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 Criptografia de canal de controle de entrada: usando 256 bits ' SHA256 'para Autenticação HMAC SRV-DEB-1 OVPN-SERVER [436393] :: 53471 TLS: pacote inicial de [af_inet] 89.87.49.50: 53471, SID = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Verifique o OK: Depth = 1, CN = CN_UIEY50OEG1ZHHNLA8 SRV-DEB-1 OVPNER [430, CN = PC-FLO SRV-DEB-1 OVPN-SERVER [436393] :: 53471 INFO: IV_VER = 2.5.6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 INFO: Iv_plat = Win SRV-DEB-1 OVPN-SERVER [436393] :: 53471 INFO: IV_PROTO = 6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 INFO: IV_NCP = 2 SRV-DEB-1 OVPN-SERVER [ 436393] :: 53471 Informações dos colegas: iv_ciphers = AES-256-GCM: AES-128-GCM SRV-DEB-1 OVPN-SERVER [436393] :: 53471 INFO: IV_LZ4 = 1 SRV-DEB-1 ovpn. [436393] :: 53471 INFO: IV_LZ4V2 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Info: iv_lzo = 1 srv-deb-1 ovpn-server [436393]: 5377771 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 INFO: IV_COMP_STUBV2 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 INFO: ivcpnl = 1 Srv-DEB-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-1p-se Servidor [436393] :: 53471 Informações dos colegas: iv_gui_ver =Openvpn_gui_11 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 INFO: IV_SSO = OpenUrl, CRTEXT SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Canal de controle: TLSV1.3, cifra tlsv1.3 TLS_AES_256_GCM_SHA384, 256 bits EC, Curva: Prime256V1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 [PC-FLO] Conexão de Peer iniciada com [AF_INET] : 53471

Além disso, você pode visualizar as regras iptable com o comando abaixo:

iptables -t nat -l -n -v

Este comando deve permitir que você veja que a cadeia pós -ft contém esta linha:

2200 971K Misfarde All - * Ens192 10.8.0.0/24 0.0.0.0/0

Uma linha essencial para os fluxos de VPN serem roteados e transportados corretamente.

4. Conclusão

Este tutorial está chegando ao fim: acabamos de ver uma maneira simples de Configure um servidor OpenVPN no Debian 11 Usando este excelente script de instalação. Eu dediquei um tempo para explicar o que o roteiro estava fazendo para que você possa entender o que está fazendo, ao mesmo tempo. Saiba que existem muitas configurações possíveis para a implementação de uma VPN com o OpenVPN.

Para configurar uma VPN para conectar -se a uma infraestrutura completa, recomendo que você a configure no seu firewall para poder gerenciar os fluxos diretamente neste nível. Será mais fácil autorizar apenas certos protocolos no túnel da VPN ou permitir fluxos apenas para certos hosts. Por outro lado, para uma VPN que você usa para uso pessoal, para ignorar a censura, por exemplo, esta solução é ideal.

Compartilhe este artigo

- ← Text4shell anterior: uma falha de segurança crítica na Biblioteca de texto Apache Commons

- Mais de 20 milhões de downloads acumulados para esses malware e próximos aplicativos Android →

Florian Burnel

Sistema e engenheiro de rede, co-fundador da IT-Connect e Microsoft MVP “Cloud and Datacenter Management”. Quero compartilhar minha experiência e minhas descobertas através dos meus artigos. Generalista com uma atração específica para soluções da Microsoft e scripts. Boa leitura.

Florian tem 4966 postagens e contando.Veja todas as postagens de Florian

Como montar sua própria VPN em um servidor

Como o funcionamento de uma VPN é baseado em servidores, protocolos de rede e tecnologias de segurança complexas, a montagem de sua própria VPN pode parecer fora do alcance do simples mortal. É este realmente o caso ? Tentamos configurar nossa própria VPN em um servidor.

É tão difícil que configure seu próprio serviço de VPN ? E é a operação lucrativa em comparação com um serviço VPN “pronto para uso”, como o ExpressVPN ? Para responder, nos colocamos no lugar de um usuário em potencial e começamos explorando a web. A literatura sobre o assunto não desiste, mas o que é certo é que existem dezenas de maneiras de fazer uma VPN caseira, em graus de dificuldades muito variadas.

Para este artigo, mantemos três e explicaremos em detalhes o método mais “simples”. Aumentar sua VPN você mesmo não exige necessariamente um grande conhecimento de computador. Por outro lado, você precisa ter tempo na frente de si mesmo e não ter medo de colocar as mãos no Citch.

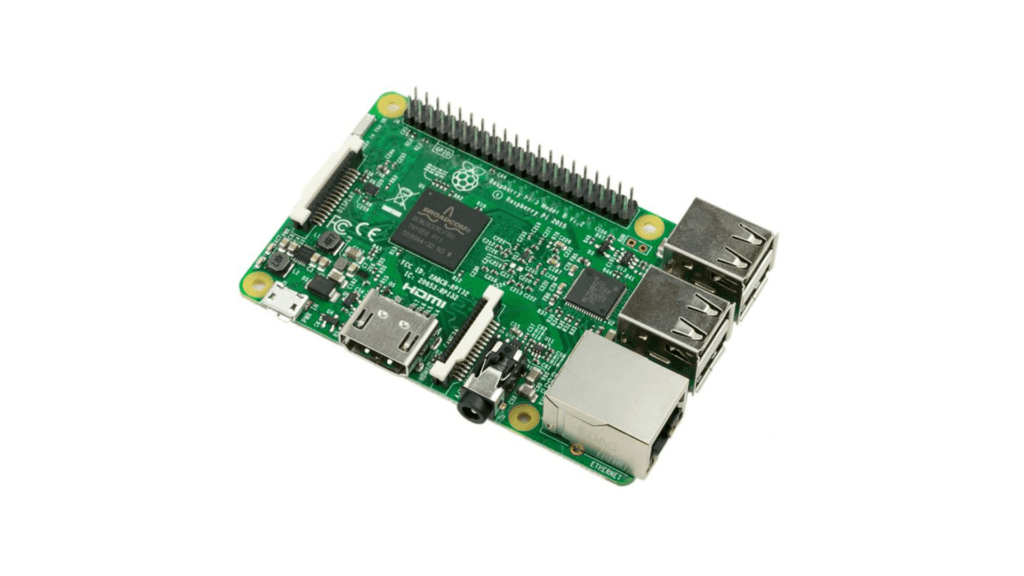

Instale uma VPN caseira em um Raspberry Pi

Piratelab publicou um tutorial muito detalhado em francês para instalar uma VPN em um Raspberry Pi. Este é o método que requer mais pré -requisitos: configuração do Raspberry Pi, a caixa da Internet e depois os aplicativos. O princípio é transformar o pequeno computador que é o Raspberry Pi em um servidor VPN que vamos configurar a si mesmo. Ao se conectar a ele, você passará pelo endereço IP do seu Raspberry Pi e se beneficiará da conexão com a Internet (e do IP associado) ao qual está conectado (o da sua casa, por exemplo). Se for uma conexão de fibra, o fluxo será excelente, mas se for uma conexão ADSL, você será mecanicamente limitado.

Instale uma VPN em uma máquina virtual instalando Algo VPN

Se você realmente não tem medo das linhas de comando em uma máquina virtual, a solução Algo VPN é para você. Esta é uma solução VPN muito fácil de instalar (mas muito menos para configurar), de código aberto, que permite instalar uma VPN (com protocolos Wireguard ou IPSEC) em muitas máquinas virtuais. A desenvolvedora americana Lenny Zeltser escreveu um tutorial muito completo em inglês sobre este assunto em seu blog.

Passe pelas soluções turnkey de hosts

Mas a solução mais simples, para o público em geral, criar sua própria VPN é passar pelas soluções “chave na mão” dos hosts. Esta é a solução que vamos detalhar abaixo. Para usá -lo, levaremos o exemplo do Host Scaleway (outros hosts oferecem soluções idênticas, seja na OVH ou no Digitalocean). Ele realmente oferece em suas opções de instância para usar “instantApps”.

Concretamente, em dois cliques e alguns minutos, é possível ter um servidor com uma distribuição (Ubuntu ML) e um aplicativo pré -instalado. O usuário então só precisa pagar o aluguel do servidor e configurar seu aplicativo de comando online.

Alugue seu servidor

Para começar, abra uma conta no Scaleway. As inscrições são gratuitas, mas exigem inserir um número de cartão bancário e fazer um pagamento pré-autorização de 2 euros. Isso é normal, você está prestes a alugar um servidor e custa no mês ou no minuto.

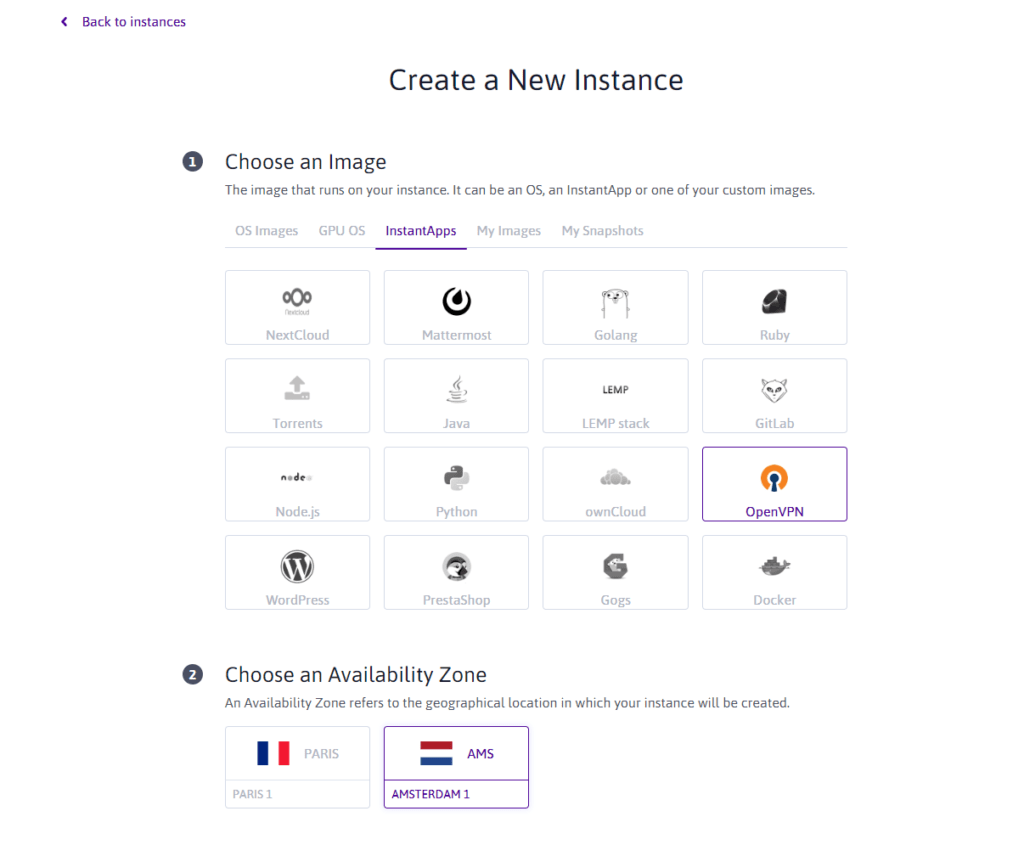

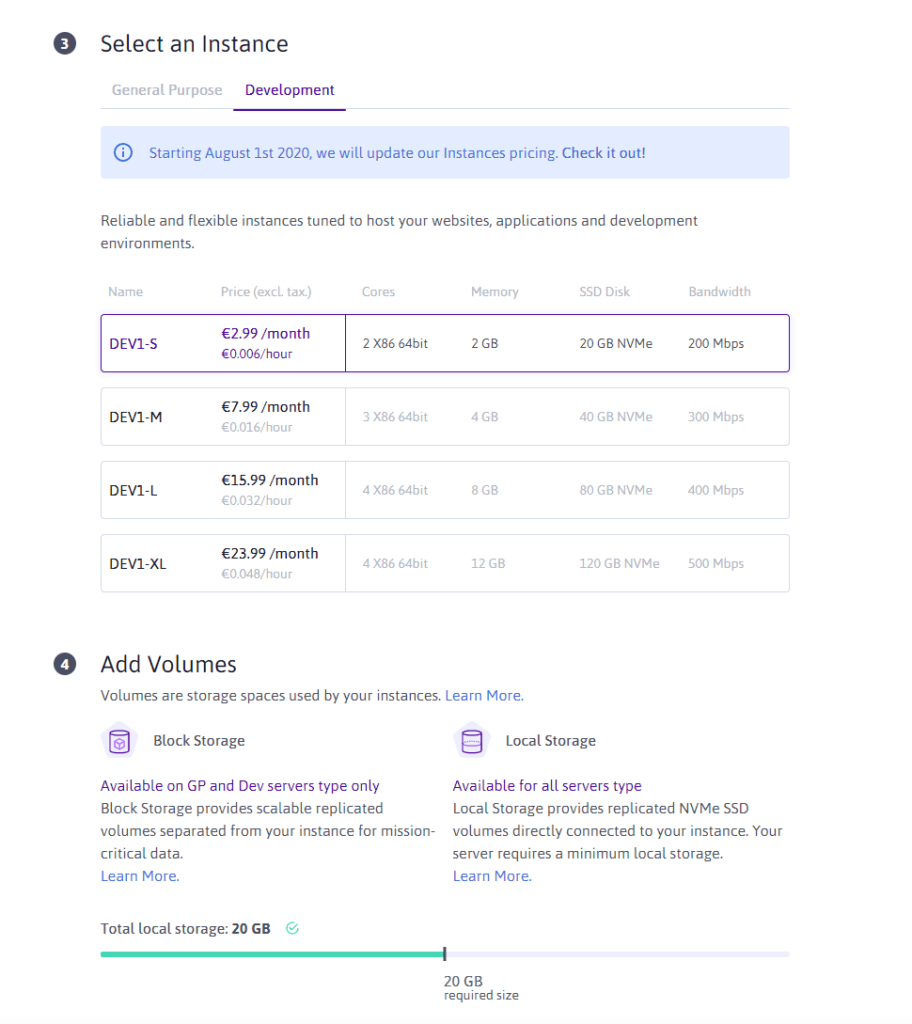

Na interface, clique na instância, na barra lateral esquerda, depois no botão verde ” Crie uma instância »». Parabéns, você está prestes a configurar seu primeiro servidor. Um menu de personalização do servidor é então exibido. Na Etapa 1 (” Escolha uma imagem »), Clique em InstantApps e escolha OpenVPN.

É aqui que você configurará seu servidor. Optamos por localizar nosso servidor em Amsterdã, na Holanda. É lá que nosso futuro endereço IP será realocado.

Agora vem a escolha do tipo de servidor. Precisamos de um pequeno servidor que cuidará de realocar nosso endereço IP e navegar na Internet para nós. Não precisamos de um servidor poderoso aqui, o mais barato fará o truque para as necessidades deste tutorial.

Vá para a guia Desenvolvimento e tome a opção mais barata, que com um fluxo máximo de 200 MB/s.

Você só tem que dar um pequeno nome ao seu corpo e especialmente para associá -lo a uma chave SSH. Não vamos explicar como gerar uma chave SSH e associá -la à instância, ScaleWay ou OVH, explique perfeitamente em sua documentação. Para o restante deste tutorial, passaremos pelo software Putty para entrar nas linhas de comando.

Configure o OpenVPN

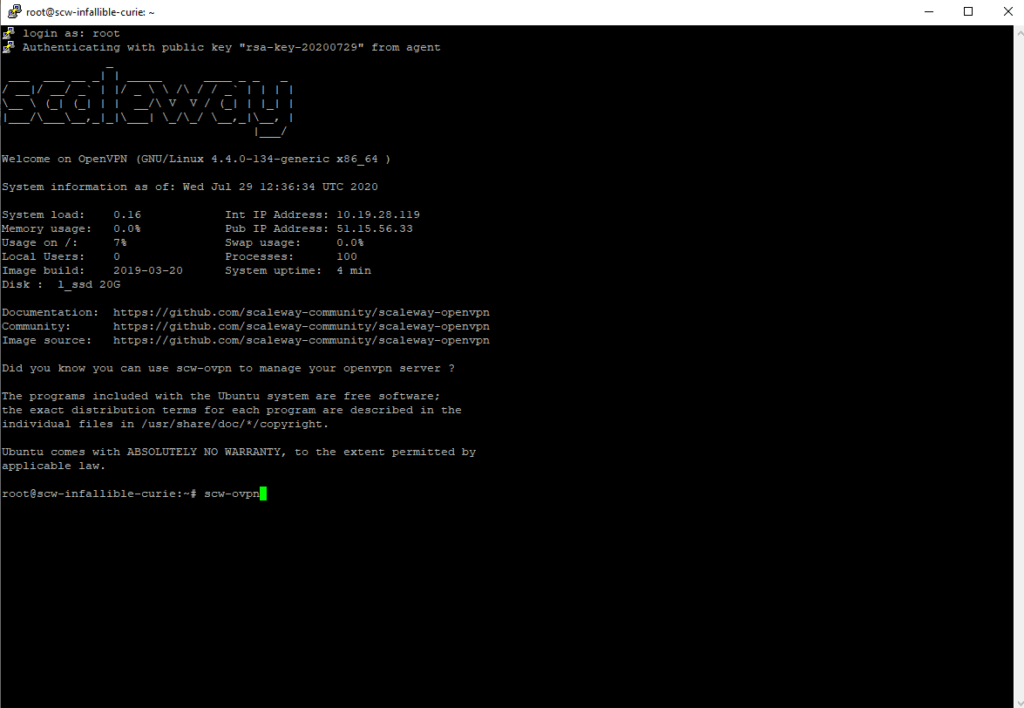

Se todas essas etapas forem executadas, agora você está na posse de um servidor no qual o OpenVPN está instalado. Agora devemos configurar o OpenVPN diretamente no servidor.

Conecte -se ao servidor, através do terminal (no Mac e Linux) ou via Putty (Windows). Quando o servidor pede que você se identifique, basta inserir root. Agora configuraremos o OpenVPN para que ele possa nos identificar no servidor quando nos conectarmos a um aplicativo VPN. Mais especificamente, criaremos um perfil de usuário.

Para começar, insira o comando “root”. O servidor indica que o OpenVPN foi instalado e que está pronto para usar.

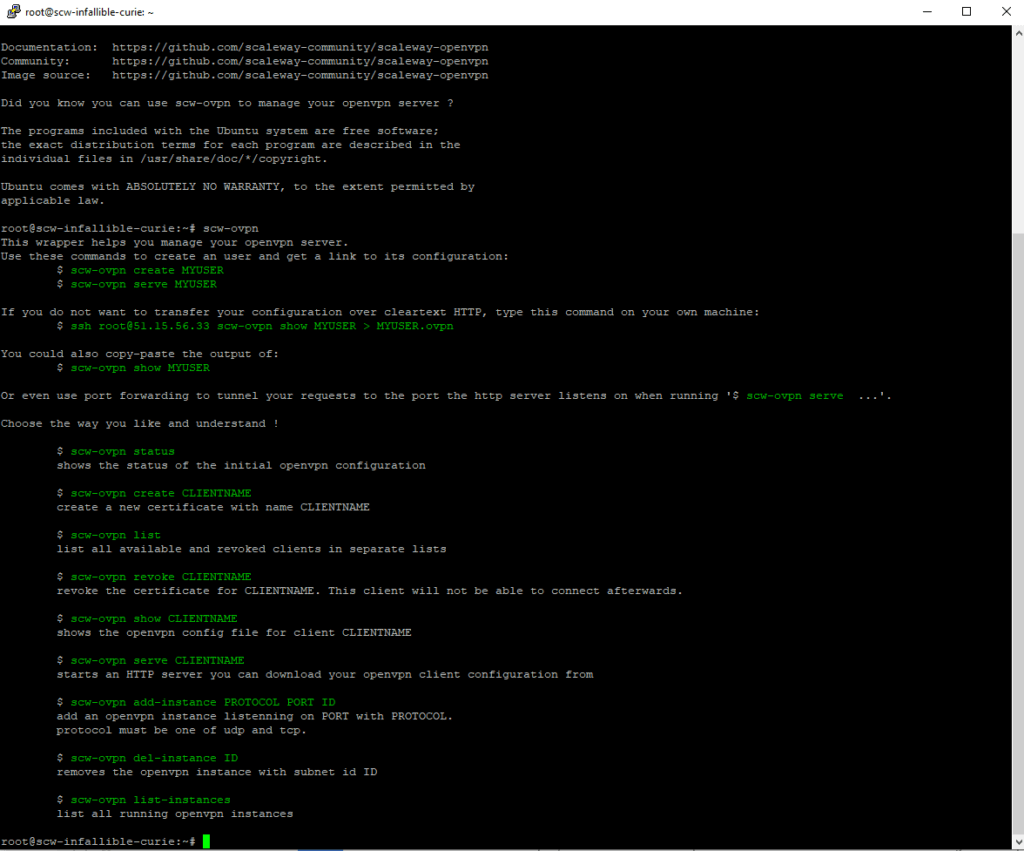

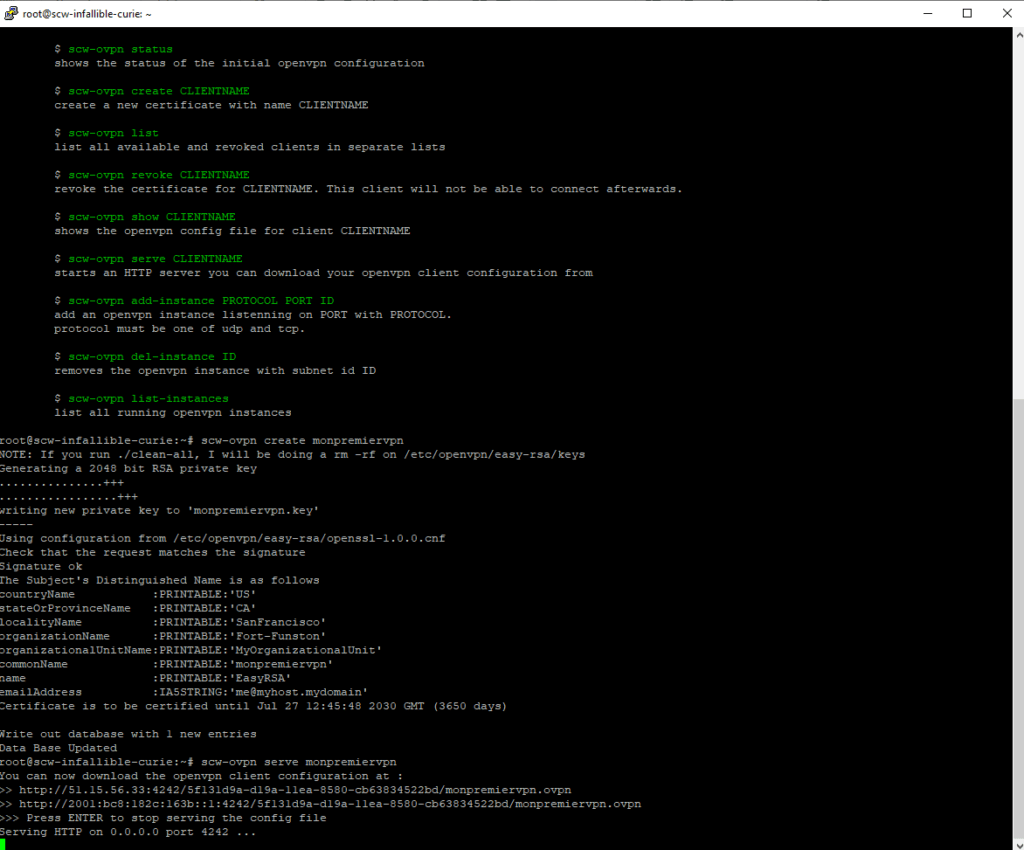

Em seguida, digite o comando “scw-ovpn”, que criará um novo usuário.

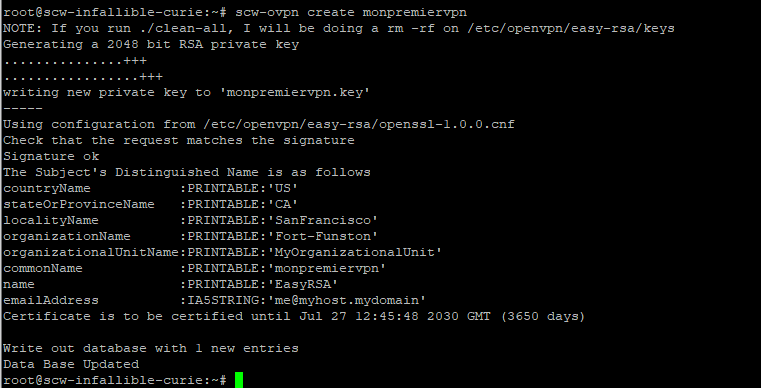

Para criar um novo usuário, insira o comando “scw-ouvpn Create Name”, ou o Nomutilizer é, como o seu nome sugere, o nome do usuário que você vai levar. Aqui colocamos “Monpremiervpn”.

Agora que é criado, você precisa do arquivo .OVPN que permitirá que você se identifique no servidor quando usar seu cliente VPN para se conectar.

Para gerar o arquivo .OVPN Digite o comando “SCW-OVPN Service Nomutilizing”. O servidor gerará um link, permitindo que você baixe o arquivo .Ovpn.

Copie o link gerado automaticamente pelo OpenVPN para o seu navegador (ou faça o download com um comando ssh se você for uma linha de comando) para baixar o arquivo. Observe que o link está disponível apenas durante o tempo deste pedido: assim que você pressionar a entrada, o link expirará.

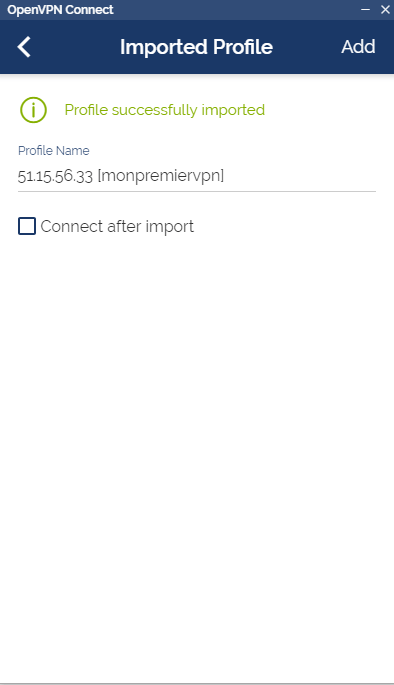

Use um cliente VPN

Depois de recuperar o arquivo .OVPN, o mais difícil é feito. Tudo que você precisa fazer é baixar um cliente VPN. O do OpenVPN faz o caso muito bem. Baixe -o e depois instale -o. Então basta importar o arquivo .OVPN no cliente para se conectar ao servidor através de um túnel.

Parabéns, você acabou de colocar sua primeira VPN !

Fácil, mas limitado

Para responder à pergunta que nos interessa: não, não é muito complicado criar sua própria VPN. Mas as restrições são numerosas e o serviço oferecido para o público em geral não é realmente vantajoso em comparação com uma solução como o ExpressVPN.

Uma longa instalação

Você deve realmente reservar um tempo para instalar vários softwares (OpenVPN, Putty), aprender e entender como uma chave SSH funciona e abrir uma conta com um host. O ExpressVPN possui um aplicativo disponível em um grande número de dispositivos (computador, celular etc.), que requer apenas três cliques para se estabelecer e que é totalmente traduzido em francês.

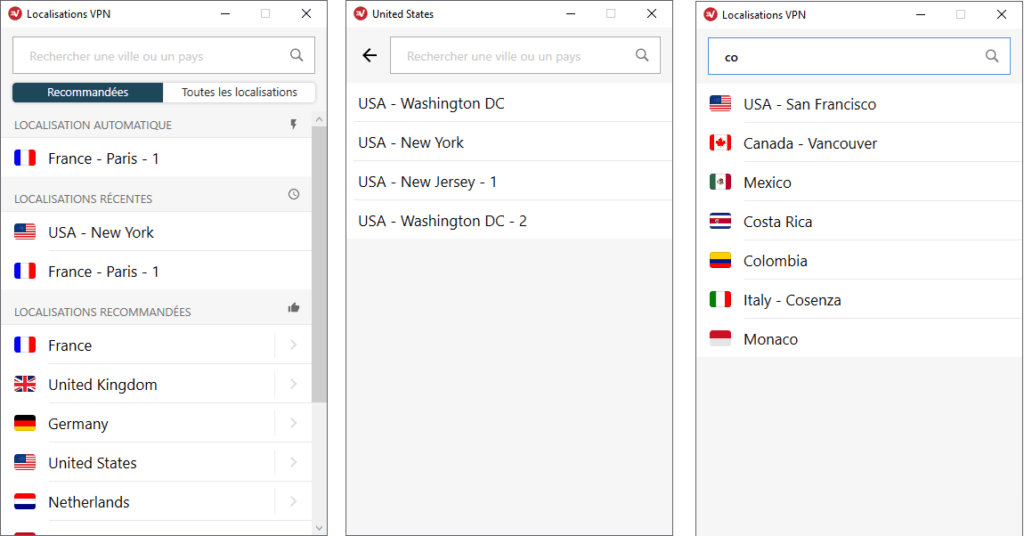

É possível escolher o país em que queremos conectar e, em alguns casos, a cidade precisa em que queremos conectar. Um mecanismo de pesquisa também está presente.

Um preço pouco atraente

Em nosso exemplo, o ScaleWay oferece seu serviço OpenVPN InstantApp a um preço de 4,99 euros (fora do imposto) por mês. Atualmente, o ExpressVPN oferece sua assinatura de um ano por menos de 6 euros por mês. É quase equivalente para uma qualidade de serviço muito diferente.

Recursos limitados

A boa pergunta a ser feita não é muito saber se é complicado criar sua própria VPN como saber o que você deseja fazer com sua VPN. Em nosso exemplo, nossa VPN está localizada na Holanda e trabalha com um aplicativo básico, OpenVPN.

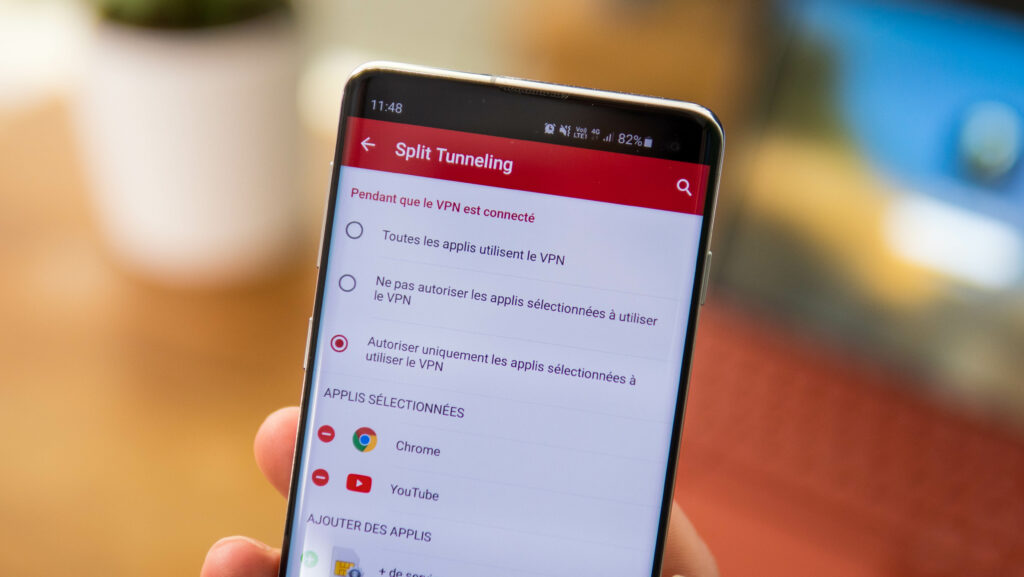

Em outras palavras, você tem apenas um servidor em que o ExpressVPN oferece mais de 3.000 em 160 locais diferentes. Você não terá acesso a recursos de tunelamento dividido ou uma grande escolha de protocolo. O fluxo da nossa VPN da casa também é menor do que o oferecido pelos servidores ExpressVPN. Finalmente, este servidor exclusivo localizado na Europa não permitirá que você acesse catálogos estrangeiros de plataformas SVOD.

O tunelamento dividido permite circunscrever a conexão VPN para aplicativos específicos.

Atualmente, muito poucos hosts oferecem servidores localizados nos Estados Unidos. E mesmo se o fizerem, o acesso ao catálogo americano da Netflix não é garantido. Com uma solução como o ExpressVPN, a questão não surge: basta conectar -se a um servidor americano ou canadense para acessar o catálogo estrangeiro no qual

Um bom fornecedor VPN é mais simples

Em resumo, se você precisar de uma VPN com um único servidor, recursos limitados e não tem medo de colocar as mãos nas linhas de controle, você pode se divertir montando sua própria VPN. Se você precisar de uma solução que funcione em dois cliques, com milhares de servidores e uma forte política de privacidade, o ExpressVPN é uma das melhores opções do momento.

Atualmente, o ExpressVPN oferece uma oferta especial em sua assinatura de um ano. Este tem três meses livres. Esta assinatura equivale, portanto, para menos de 6 euros por mês. Para ter uma idéia da qualidade do serviço, você também tem 30 dias de testes “satisfeitos ou reembolsados” durante os quais você pode parar e obter sua assinatura reembolsada a qualquer momento entrando em contato com o serviço pós-venda, sem que ele não perguntas.

Você se pergunta qual é a melhor VPN ? Nossa seleção dos melhores VPNs a resposta está em nosso comparador

Este artigo foi realizado em colaboração com o ExpressVPN

Isso é conteúdo criado por editores independentes na entidade Humanóide XP. A equipe editorial de Numerama não participou de sua criação. Estamos comprometidos com nossos leitores para que esses conteúdos sejam interessantes, qualitativos e correspondam aos seus interesses.