DNS sobre HTTPs e DNs sobre TLS – Guias | Mullvad VPN, DNS Vapa prevenção | Proton VPN

Vite os vazamentos de DNS

Se o Android não puder se conectar ao DNS, o servidor DNS que você está no caminho provavelmente está muito longe e a latência é proibitiva. Nesse caso, não vai funcionar.

DNS sobre HTTPs e DNs sobre TLS

Nosso Serviço Público DNS Public DNS DNS sobre HTTPS (DOH) e DNS sobre TLS (DOT). Isso protege suas consultas do DNS de serem bisbilhoivas por terceiros quando não estão conectados ao nosso serviço VPN, pois suas quias DNS são criptografadas entre o seu dispositivo e nosso servidor DNS.

Este serviço é o principal destinado a ser quando você está desconectado de nosso serviço VPN ou em dispositivos onde não é possível ou desejável se conectar à VPN. Quando você já está conectado ao nosso serviço VPN, os benefícios de segurança do uso de DNS criptografados são insignificantes e sempre será mais lento do que usar o resolvedor de DNS no servidor VPN para o qual você está conectado.

Você pode usar este serviço de aprimoramento de privacidade no fato se não for um cliente Mullvad.

O que este guia cobre

- Recursos de serviço DNS criptografado da Mullvad

- Especiais

- Como usar este serviço

- – Navegadores da web

- – Sistemas operacionais

- Como sei que está funcionando?

- Aluguel de servidores DNS

- Como funciona o bloqueio de conteúdo

- Notas

Recursos de serviço DNS criptografado da Mullvad

Este serviço fornece os Alcadores DNS criptografados com os seguintes recursos:

- Bloqueio feliz: Fornecemos opções básicas de bloqueio de conteúdo para bloquear anúncios, rastreadores, malware, conteúdo de adultos, jogos de azar e mídias sociais.

- Minimização de QNAME: Isso permite que nossos servidores DNS resolvam suas consultas e, ao mesmo tempo, forneça o mínimo de informação possível sobre as consultas para outros servidores DNS envolvidos no processo de resolução.

- Serviço de qualquer maneira: Vários servidores Mullvad em diferentes aluguéis são configurados para fornecer o mesmo serviço DNS. Seus Alcadores de DNS devem estar no caminho para o servidor geograficamente mais próximo, embora o Peering e o roteamento entre os provedores da Internet possa afetar isso. Se o servidor mais próximo de você estiver complicado offline, suas consultas estarão no caminho para o segundo mais reclamado e assim por diante.

Um resolvedor de DNS limitado está lisenando no port udp/tcp 53 apenas para ajudar na inteligência.Mullvad.Rede, adblock.Mullvad.rede e assim por diante) para que os clientes possam primeiro resolver o IP do resolvedor antes de consultar o DNS criptografado.

Para saber mais sobre as tecnologias no serviço, veja os links abaixo.

- Wikipedia: Anycast

- Wikipedia: DNS sobre TLS

- Wikipedia: DNS sobre HTTPS

- Minimização de QNAME

Especiais

Nomes de host e blockkers de conteúdo

A tabela abaixo mostra as diferentes opções de nome de host e seus blockkers de conteúdo. Retorne a isso ao configurar o DNS com as instruções abaixo.

| nome de anfitrião | Publicidades | Rastreadores | Malware | Adulto | Jogatina | Mídia social |

|---|---|---|---|---|---|---|

| dns.Mullvad.líquido | ||||||

| Adblock.dns.Mullvad.líquido | ✅ | ✅ | ||||

| base.dns.Mullvad.líquido | ✅ | ✅ | ✅ | |||

| estendido.dns.Mullvad.líquido | ✅ | ✅ | ✅ | ✅ | ||

| todos.dns.Mullvad.líquido | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

IP-Addres e portas

A tabela abaixo mostra os AD-ADDRES que você precisa para configurar alguns resolvedores de DNS.

| nome de anfitrião | Endereço IPv4 | Endereço IPv6 | Porta doh | Port Dowry |

|---|---|---|---|---|

| dns.Mullvad.líquido | 194.242.2.2 | 2A07: e340 :: 2 | 443 | 853 |

| Adblock.dns.Mullvad.líquido | 194.242.2.3 | 2A07: e340 :: 3 | 443 | 853 |

| base.dns.Mullvad.líquido | 194.242.2.4 | 2A07: E340 :: 4 | 443 | 853 |

| estendido.dns.Mullvad.líquido | 194.242.2.5 | 2A07: e340 :: 5 | 443 | 853 |

| todos.dns.Mullvad.líquido | 194.242.2.9 | 2A07: e340 :: 9 | 443 | 853 |

Esses IPs só podem ser usados com resolvedores de DNS que suportam DOH ou DOT, não com DNS sobre UDP/53 ou TCP/53.

Como usar este serviço

Navegadores da web

Abaixo, você pode encontrar instruções de configuração para diferentes navegadores da Web e sistemas operacionais.

Navegador Mullvad

O navegador Mullvad usa o serviço Mullvad DNS (sem bloqueadores de conteúdo) por padrão. Para alterá -lo para uma das opções aboo, siga estas instruções:

- Clique no botão de menu no canto superior direito e selecione Setings.

- Na caixa de pesquisa, digite “dns“, então clique no Setings. Botão no resultado. Se você não puder ver o botão, aumente a janela do navegador ou use a barra de rolagem horizontal e arraste -a para a direita.

- No fundo em “Uso Provedor” Selecionar Personalizado Na lista suspensa.

- No campo de texto que aparece, cole um dos seguintes:

- https: // dns.Mullvad.Net/DNS-Query

- https: // adblock.dns.Mullvad.Net/DNS-Query

- https: // base.dns.Mullvad.Net/DNS-Query

- https: // estendido.dns.Mullvad.Net/DNS-Query

- https: //.dns.Mullvad.Net/DNS-Query

- Clique em OK.

Firefox (versão da área de trabalho)

- Clique no botão de menu no canto superior direito e selecione Setings.

- Clique em privacidade e segurança Na coluna esquerda.

- Role para baixo até o fundo.

- Sob Ativar DNs seguros usando Selecione Proteção máxima.

- Sob Escolha fornecer Clique na lista suspensa e selecione Personalizado.

- No campo de texto que aparece, cole um dos seguintes e depois pressione Digitar no seu teclado.

- https: // dns.Mullvad.Net/DNS-Query

- https: // adblock.dns.Mullvad.Net/DNS-Query

- https: // base.dns.Mullvad.Net/DNS-Query

- https: // estendido.dns.Mullvad.Net/DNS-Query

- https: //.dns.Mullvad.Net/DNS-Query

Chrome / Brave / Edge

- Abra o Setings.

- Clique em Privacidade e segurança (em Chrome, Bravo) ou Privacidade, pesquisa e serviços (Em borda).

- Clique em Segurança (No Chrome, Brave).

- Habilitar Use DNS seguro.

- Selecione com: Personalizado (em Chrome, Bravo) ou Escolha um provedor de serviços (Em borda).

- Digite uma das seguintes opções e pressione a guia no teclado:

- https: // dns.Mullvad.Net/DNS-Query

- https: // adblock.dns.Mullvad.Net/DNS-Query

- https: // base.dns.Mullvad.Net/DNS-Query

- https: // estendido.dns.Mullvad.Net/DNS-Query

- https: //.dns.Mullvad.Net/DNS-Query

- Se souber “Verifique se este é um provedor válido ou tente novamente mais tarde”, às vezes foi.

Android 9 e mais tarde

Siga estas etapas para usar o DNS sobre o TLS:

- Abra o Android Setings aplicativo.

- Toque em Rede e Internet.

- Toque em DNS particular.

- Selecione Nome do provedor de DNS privado Nome do host.

- Na linha de entrada, digite um deles:

- dns.Mullvad.líquido

- Adblock.dns.Mullvad.líquido

- base.dns.Mullvad.líquido

- estendido.dns.Mullvad.líquido

- todos.dns.Mullvad.líquido

- Toque em Salvar.

Se o Android não puder se conectar ao DNS, o servidor DNS que você está no caminho provavelmente está muito longe e a latência é proibitiva. Nesse caso, não vai funcionar.

iOS e iPados

Fornecemos perfis de configuração DNS para dispositivos Apple.

- Abra o Safari e vá para a nossa restrição do Github.

- Toque em Eith base ouro estendido (Os outros perfis estão expirados no momento).

- Os perfis estão disponíveis em duas versões (DOH e DOT). Toque em Eith One.

- Toque em Ver Raw.

- Toque em Permitir Para baixar o perfil.

- Toque em Fechado.

- Abra o Setings aplicativo.

- Na coluna esquerda, role até o topo e toque Perfil baixado.

- Toque em Instalar.

- Digite seu iPhone/iPad Código de senha.

- Toque em Instalar.

- Toque em Instalar.

- Toque em Portanto.

Você pode visualizar, alterações e remorizar perfis de configuração instalados no Setings App in Em geral > VPN, DNS e gerenciamento de dispositivos.

Sistemas operacionais

Windows 11

- Abra o Setings aplicativo.

- Clique em Rede e Internet No lado esquerdo.

- Clique em Sem fio ouro Ethernet Dependendo de qual você usa. Você pode dizer pelo ícone no topo que diz “�� �� conectado”.

- Se você clicar em Wi-Fi, clique em Propriedades de hardware e prossiga para a próxima etapa. Se você clicar no Ethernet, basta procedimento para a próxima etapa.

- Clique no Editar Botão ao lado de Atribuição do servidor DNS.

- Selecione Manual Na lista suspensa.

- Habilitar IPv4.

- No DNS preferido campo, entre no Endereço de IP Para a opção DNS que você deseja usar, por exemplo 194.242.2.4.

- 194.242.2.2 – https: // dns.Mullvad.Net/DNS-Query

- 194.242.2.3 – https: // adblock.dns.Mullvad.Net/DNS-Query

- 194.242.2.4 – https: // base.dns.Mullvad.Net/DNS-Query

- 194.242.2.5 – https: // estendido.dns.Mullvad.Net/DNS-Query

- 194.242.2.9 – https: //.dns.Mullvad.Net/DNS-Query

- Sob DNS sobre https, Selecione ON (modelo manual) Na lista suspensa.

- Sob DNS sobre o modelo HTTPS Digite o endereço ao lado do IP que você selecionou antes, por exemplo https: // base.dns.Mullvad.Net/DNS-Query.

- Clique em Salvar.

- Verifique os detalhes da rede na mesma janela se você receber um Endereço IPv6 do seu provedor de internet. Nesse clique no Editar Botão ao lado de Atribuição do servidor DNS de novo.

- Role para baixo até o fundo e habilite IPv6.

- Role para baixo novamente e no DNS preferido campo, entre no Endereço IPv6 Para a opção DNS que você deseja usar, por exemplo 2A07: E340 :: 4.

- 2A07: e340 :: 2 – https: // dns.Mullvad.Net/DNS-Query

- 2A07: e340 :: 3 – https: // adblock.dns.Mullvad.Net/DNS-Query

- 2A07: e340 :: 4 – https: // base.dns.Mullvad.Net/DNS-Query

- 2A07: E340 :: 5 – https: // estendido.dns.Mullvad.Net/DNS-Query

- 2A07: e340 :: 9 – https: // all.dns.Mullvad.Net/DNS-Query

- Sob DNS sobre https, Selecione ON (modelo manual) Na lista suspensa.

- Sob DNS sobre o modelo HTTPS Digite o endereço ao lado do IP que você selecionou, por exemplo https: // base.dns.Mullvad.Net/DNS-Query.

- Clique em Salvar.

- Se você às vezes usa Wi-Fi e às vezes usa Ethernet, volte à Etapa 1 e adicione as mesmas configurações para a outra rede. Caso contrário, verifique se a outra rede está desconectada complicada para impedir que o Windows use o DNS de.

Mac OS

Isso é aplicativo para MacOS 13 Ventura e mais recente. Para versões antigas, fermento para o guia do usuário do MacOS.

- Abra o Safari e vá para a nossa restrição do Github.

- Clique em ambos base ouro estendido (Os outros perfis estão expirados no momento).

- Os perfis estão disponíveis em duas versões (DOH e DOT). Clique em qualquer um.

- Clique em Ver Raw.

- Clique em Permitir Para baixar o perfil.

- Abra o Configurações de sistema aplicativo.

- Na coluna esquerda, clique em privacidade e segurança.

- No lado direito, role para o fundo e clique em Perfis.

- Clique duas vezes no perfil DNS criptografado de Mullvad que você baixou.

- No canto inferior esquerdo, clique em Instalar.

- Digite sua senha de login do MacOS e clique em OK.

Você pode visualizar e remover perfis de configuração instalados no Configurações de sistema App in privacidade e segurança > Perfis. Se você tem mais de um perfil adicionado, o MacOS parece usar apenas o último que você instalou. Se você remover um perfil, parece que ele não usará nenhum dos outros perfis.

Linux (Ubuntu e Fedora)

Essas instruções usam resolução de SystemD.

- Abra um terminal.

- Verifique se o Systemd-resolvido está ativado executando este comando:

Sudo systemctl ativar o sistema resolvido - Abra o aplicativo de configurações e vá para a rede. Clique no ícone de configurações para sua rede conectada. Nas guias IPv4 e IPv6, desligue o Automatic ao lado do DNS e deixe o campo DNS branco e clique em Aplicar. Desative e habilite a rede usando o botão ON/OFF para garantir que ele tenha efeito.

- Edite o seguinte arquivo com Nano ou seu editor de texto favorito:

Sudo nano/etc/systemd/resolvido.confuso

Adicione as seguintes linhas na parte inferior em [Resolve]. Selecione uma opção DNS removendo o primeiro # na frente do que você deseja usar:

#Dns = 194.242.2.2#DNS.Mullvad.líquido

#Dns = 194.242.2.3#Adblock.dns.Mullvad.líquido

#Dns = 194.242.2.4#base.dns.Mullvad.líquido

#Dns = 194.242.2.5#estendido.dns.Mullvad.líquido

#Dns = 194.242.2.9#tudo.dns.Mullvad.líquido

Dnssec = não

Dnsovertls = sim

Domans = ~. - Salve o arquivo pressionando Ctrl + O e depois digite e depois Ctrl + X no seu teclado.

- Crie um link simbólico para o arquivo usando o seguinte comando no terminal:

Sudo ln -sf/run/systemd/resolve/stub -resolv.Conf /etc /resolv.confuso - Reinicie o SystemD resolvido executando este comando:

Sudo systemctl reiniciar o sistema resolvido - Reinicie o NetworkManager com este comando:

Sudo systemctl reiniciar - Verifique as configurações do DNS com:

Status resolvectl

Caso não funcione, mude para esta configuração em/etc/Systemd/resolvido.conf:

Como sei que está funcionando?

Depois de seguir as instruções, vá para https: // mullvad.rede/cheque. Você não deve ter vazamentos de DNS. Clique em “Sem vazamentos de DNS” para obter detalhes; O servidor listado deve ter “DNS” em seus nomes, para exame “SE-MMA-dns-001.Mullvad.líquido”.

Aluguel de servidores DNS

O servidor DNS mais próximo será usado. Se um servidor estiver inativo, o próximo -closest será usado e assim por diante.

Lembre -se de que o mais próximo é em termos de lúpulo de rede, isso pode diferenciar seu ISP e o seu

Conectividade com nossos provedores de hospedagem.

Nossos servidores DNS estão localizados em:

Austrália- Alemanha

- Cingapura

- SHOLLE

Suíça- Reino Unido

- Estados Unidos (Nova York,

Dale LAX).

Como funciona o bloqueio de conteúdo

Mullvad seleciona uma coleção de listas de “tema” cujo conteúdo é fonte de listas de blocos disponíveis ao público.

Quando o cliente consulta um nome de host que corresponde a um item na lista de blocos, nosso resolvedor simplesmente está no cliente e diz que o nome do host não existe.

Isso significa que o que qualquer conteúdo foi carregado pelo navegador não é carregado e, portanto, não é mostrado na tela.

Para obter mais informações sobre as quais o sono está bloqueado por quais listas e quais listas da comunidade compõem as listas de Mullvad com curadoria, por favor, nosso github.

O bloqueio de conteúdo DNS não pode bloquear todos os anúncios e rastreadores. Por exemplo, não pode bloquear os anúncios do YouTube. Para bloquear mais anúncios e rastreadores em seu navegador da web, recomendamos usar a extensão de origem ublock. Isso está incluído no navegador Mullvad.

Notas

As versões anteriores deste guia continham referências ao DOH.Mullvad.rede e ponto.Mullvad.líquido. Esses nomes de host tem substituído o DNS comum.Mullvad.Net HostName e está sujeito a deprecação futura. Pedimos a todos os usuários que usem os novos nomes de host que incluem DNS.Mullvad.líquido.

Os seguintes IPs não são mais usados: 193.19.108.2 e 193.19.108.3.

Mullvad

- Sobre

- Ajuda

- Servidores

- Preços

- Blog

- O que é confidencialidade ?

- Por que Mullvad VPN ?

- O que é uma VPN ?

- Baixar o cliente

- Imprensa

- Trabalho

Evite vazamentos de DNS

Os vazamentos de DNS representam uma séria ameaça à sua vida privada on -line. Usando o túnel VPN VPN de próton, suas atividades on -line e seus dados permanecem privados, seguros e protegidos permanentemente:

O que é um vazamento de DNS e como evitá -lo ?

Quando você vai a um site, seu navegador envia solicitações para o Sistema de Nome de Domínio (DNS) para encontrar a página da web que deseja visitar. O DNS traduz os nomes de domínio que usamos (como protonvpn.com) em endereços IP que os computadores usam. Se essas solicitações de DNS não forem criptografadas, seu provedor de serviços de Internet (ISP), entre outros, poderá monitorar suas atividades. Proton VPN toma várias medidas para garantir que suas solicitações de DNS nunca sejam expostas.

Seus pedidos de DNS são criptografados

Nossos aplicativos VPN quantificam automaticamente suas solicitações de DNS e incluem -as no túnel da VPN: eles não podem ser interceptados ou lidos por terceiros durante sua transmissão.

Estamos explorando nossos próprios servidores DNS

Um servidor VPN de prótons possui um servidor DNS que cuida do processamento de suas solicitações DNS. Nenhum terceiro tem um acesso claro, incluindo o seu provedor de acesso à Internet (ISP) e seu fornecedor DNS.

Teste de vazamento de DNS

Você pode verificar se sua conexão VPN está segura, fazendo login em um servidor, indo a um site de teste de vazamento do DNS (nova janela) e fazendo seu teste padrão ou em uma profundidade. Se os resultados mostrarem servidores DNS que não pertencem ao seu provedor de acesso à Internet (ISP), sua conexão VPN é segura.

A VPN em que você pode confiar para proteger sua privacidade

Com sede na Suíça

O Proton VPN foi projetado pela equipe do Proton Mail. Estamos sediados na Suíça, um país localizado fora dos tribunais dos Estados Unidos e da União Europeia, conhecido por suas rigorosas leis de proteção de dados e privacidade.

Criptografia forte

Cada conexão de prótons da VPN é criptografada usando o AES-256, um algoritmo de criptografia que não tem vulnerabilidade conhecida e que é resistente a ataques da força bruta força.

Em todos os seus dispositivos

Nossos aplicativos VPN de prótons são fáceis de usar e estão disponíveis em todas as plataformas, incluindo iPhone, Android, Mac, Windows, Linux, Fire TV Stick, Chromebook, Android TV e outros ainda.

A única VPN segura, privada e ilimitada

Auditado por especialistas independentes

A VPN de prótons foi auditada independentemente por especialistas em segurança. Você encontrará os relatórios deles em nosso site.

Confiável

O Proton VPN é usado por jornalistas, ativistas e milhões de pessoas em todo o mundo para contornar a censura e proteger suas atividades online.

Acelerador VPN

GRATUITO E DISPONÍVEL PARA TODOS OS que usam VPN de prótons, nossa tecnologia exclusiva de acelerador de VPN pode melhorar a velocidade em mais de 400 %.

Conexão ultra rápida

Aproveite as sessões de navegação rápida com o Proton VPN, até 10 Gbit/s, e use nossa tecnologia de acelerador de VPN para melhorar o desempenho das conexões de longa distância.

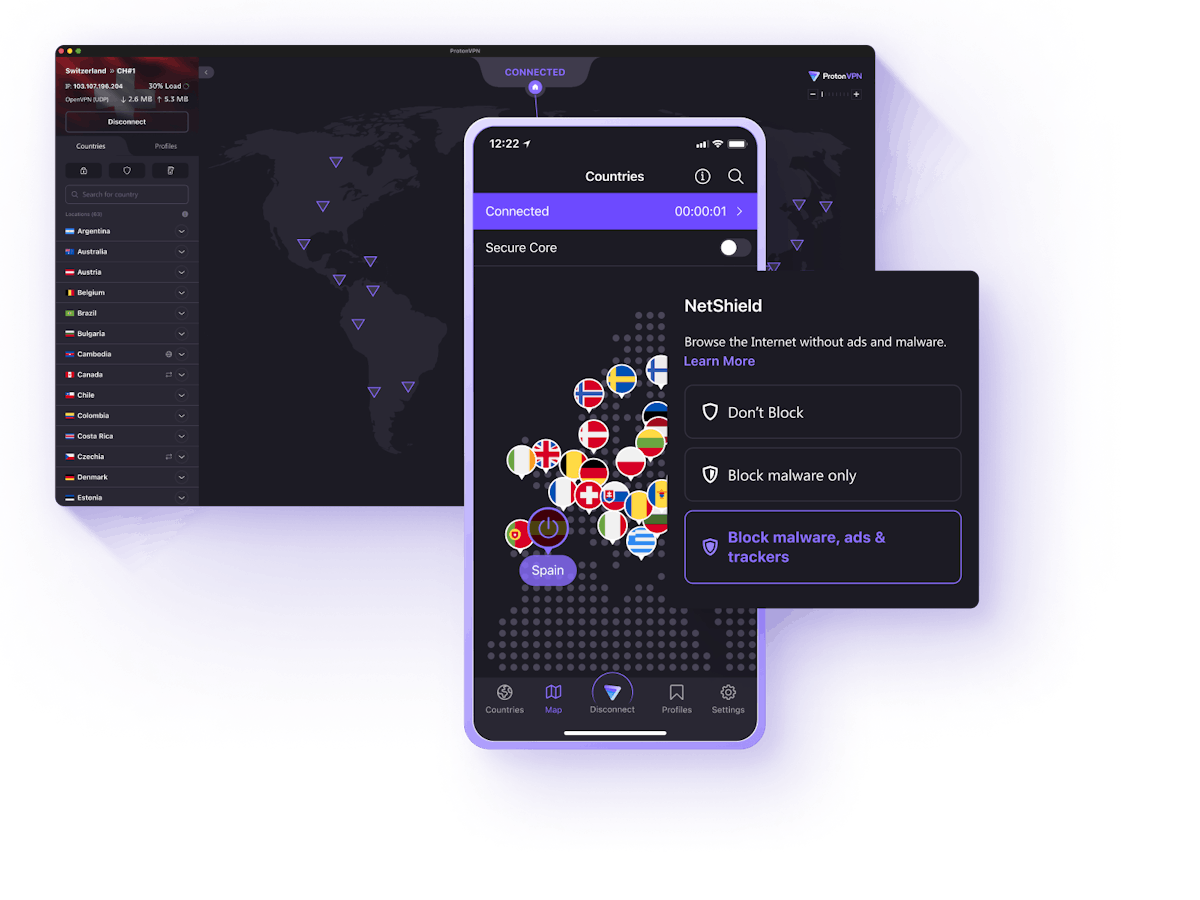

Bloqueador de publicidade Netshield

Netshield protege seu dispositivo e acelera sua navegação bloqueando publicidade, rastreadores e malware.

Streaming em todo o mundo

Acesse o conteúdo bloqueado geograficamente em sites de streaming como Netflix e Amazon Prime Video, qualquer que seja o lugar que você estiver.

VPN sem jornais

Proton VPN não mantém nenhum jornal de metadados que possa comprometer sua confidencialidade.

Rede de servidores mundiais

O Proton VPN possui mais de 2.900 servidores distribuídos em mais de 65 países e você pode conectar até 10 dispositivos.

varra para a direita ou esquerda para descobrir todos os valores

Baixe uma VPN segura

- TOR VIPN

- Sem publicidade, sem rastreador, sem jornal

- Evita vazamentos de DNS e IPv6

- Criptografia de disco completa em todos os servidores

- Grátis e ilimitado

perguntas frequentes

Como é um vazamento de DNS ?

Suas solicitações de DNS são uma gravação dos sites que você visitou. Se eles não forem criptografados através de um túnel seguro, podem ser vazamentos e ser expostos aos atacantes e ao seu provedor de acesso à Internet (FAI).

Como saber se houve vazamentos de DNS ?

A maneira mais fácil de verificar se houve vazamentos de DNS é ir a este site (nova janela) e realizar testes. Aconselhamos que você realize dois testes: um antes da ativação do Proton VPN e outro depois. Como o Proton VPN impede que terceiros vejam seus pedidos de DNS, os resultados não devem ser os mesmos.

Que resolve as solicitações do DNS ao usar o Proton VPN ?

No caso de uma conexão com o Proton VPN, todas as suas solicitações de DNS são criptografadas, passam pelo nosso túnel VPN e são resolvidas por nossos servidores DNS. Nenhum terceiro tem acesso aos seus pedidos de DNS. Não mantemos nenhum jornal de suas solicitações de DNS.

Como corrigir um vazamento de DNS ?

Se você notar um vazamento de DNS usando o Proton VPN, sinalize -o imediatamente para nossa equipe de segurança com este formulário.

- VPN grátis

- Servidores VPN

- VPN para streaming

- VPN para Netflix

- VPN Secure Core

- Comece bem

- Baixe a VPN

- VPN para Windows

- VPN para Mac

- VPN para Android

- VPN para iOS

- VPN para Linux

- VPN para Chrome

- VPN para Firefox

- Avisos legais (nova janela)

- política de Privacidade

- Condições de uso geral (nova janela)

- Relatório de transparência

- Modelo de ameaça

- a b u s e @ & x70 r o t n n v p n . c o &

- Sobre nós

- Status de prótons da VPN (nova janela)

- Apoiar

- Trabalho no Proton (nova janela)

- Código aberto

- Pressione o kit (nova janela)

- Twitter (nova janela)

- Reddit (nova janela)

- LinkedIn (nova janela)

- Instagram (nova janela)

- Facebook (nova janela)

- Mastodon (nova janela)

- YouTube (nova janela)

- Ajuda e suporte: entre em contato com o suporte

- Empresa: entre em contato com a equipe de vendas

- Parceria: entre em contato com a equipe de parceria (nova janela)

- Mídia: m e d i a @ p r o t o & x6e v p n . &# #x63 c

- Segurança: s e c u r i t y @ r o t o n v p #X6f m

- Abus: a b u s e @ p r o o n v p n . c c &#