Cum să vă creați serverul VPN cu OpenVPN și Debian, cum să vă montați propriul VPN pe un server – Numerama

Cum să vă montați propriul VPN pe un server

Pentru a configura un server VPN bazat pe OpenVPN, există diferite soluții: să se sprijine pe un firewall precum PFSense, folosiți o mașină Linux, utilizați o mașină Windows etc. Astăzi, suntem interesați de implementarea pe o mașină Linux, în acest caz, sub Debian 11.

Debian 11 și OpenVPN: Cum să vă creați propriul server VPN ?

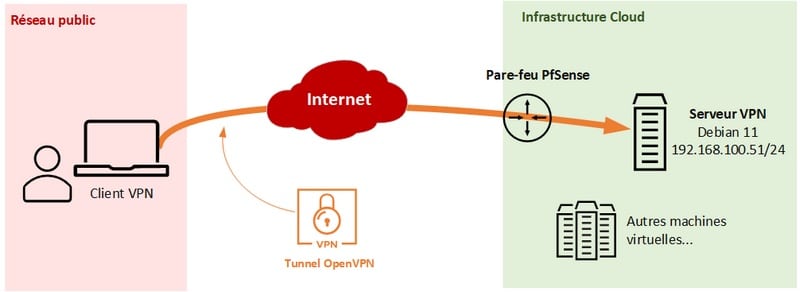

În acest tutorial, vom învăța să configuram un server VPN sub Debian 11 cu OpenVPN, cu scopul de a crea un server VPN pe care ne vom baza pentru a naviga pe Internet. Acest tutorial este ideal dacă doriți să vă configurați propriul server VPN, pe un server VPS din cloud la Ovhcloud sau altul. Astfel, o mașină client la distanță se poate conecta la serverul OpenVPN pentru a accesa Internetul prin exploatarea conexiunii serverului OpenVPN, dar și la infrastructura de la distanță, indiferent dacă este vorba de serverul VPN în sine, sau de un alt server din aceeași rețea. Într-adevăr, acest principiu se bazează pe implementarea unui VPN „client-la-site”.

Ca un memento, VPN mijloace Virtual Privează NUebork Iar obiectivul unui VPN este simplu: VPN va crea o legătură virtuală între două puncte, De exemplu, între două rețele de afaceri (site -ul VPN pe site) sau între un computer client și o rețea de afaceri (client VPN la site). În cadrul acestui link, care se numește un tunel, Datele vor fi cuantificat Și izolat de restul traficului, acesta este tot interesul VPN și această noțiune de „privat”. În zilele noastre, VPN -urile pentru uz personal sunt foarte populare pentru a ocoli cenzura, pentru a -ți ascunde navigarea pe internet etc.

Pentru a configura un server VPN bazat pe OpenVPN, există diferite soluții: să se sprijine pe un firewall precum PFSense, folosiți o mașină Linux, utilizați o mașină Windows etc. Astăzi, suntem interesați de implementarea pe o mașină Linux, în acest caz, sub Debian 11.

Iată câteva informații despre infrastructura zilei:

Există mai multe arhitecturi posibile, inclusiv:

- Serverul OpenVPN are o adresă IP publică (cazul unui VPS), așa că ne conectăm direct la adresa IP publică

- Serverul OpenVPN este mascat în spatele unui router / firewall și, prin urmare, în spatele unui NAT. Rezultat, ne conectăm la adresa IP publică a echipamentului (router/firewall) și datorită unei reguli de redirecționare a portului, ne conectăm la VPN -ul nostru – Sunt în acest caz, ca parte a acestei demo

Odată conectat la VPN de la clientul VPN, tot traficul de trafic trece prin VPN și pleacă prin conexiunea la internet a serverului OpenVPN.

Ii. Instalarea serverului OpenVPN pe Debian 11

Am putea configura manual serverul OpenVPN și pas cu pas pe serverul nostru Debian 11. Cu toate acestea, vom folosi un script de instalare care va permite implementatul unui server VPN foarte ușor și rapid. Acest scenariu, compatibil Debian, Rocky Linux, Fedora, Ubuntu, etc. este disponibil pe GitHub: puteți revizui codul său după voință.

Care este această instalare ? Acest script este foarte practic, dar ce va face pe mașină ?

- Pe o mașină Debian, el va instala următoarele pachete: OpenVPN, IPTABLE, OpenSSSL, WGET, CA-QUERIFICATE, CURL, NEVOLD

- Configurați OpenVPN prin fișierul de configurare:/etc/OpenVPN/Server.confuz

- Configurați iptables pe server pentru a permite fluxurile

- Activați rutarea pe serverul VPN (“Net sysctl.IPv4.ip_forward = 1 “în /etc /systeml.D/ 99 -OpenVPN.confuz ))

Dincolo de instalarea serverului OpenVPN, scriptul se va baza pe un PKI local pentru a genera un certificat esențial pentru funcționarea corectă a VPN.

Înainte de a începe, asigurați -vă că serverul dvs. VPN este bine conectat la Internet și are o adresă IP fixă.

Are. Descărcați scriptul de instalare

Conectați -vă la viitorul dvs. server VPN și începeți prin actualizarea memoriei cache a pachetului. De asemenea, profităm de ocazie pentru a instala ondularea.

Sudo apt-get actualizare sudo apt-get install curl

Apoi descărcați scriptul de instalare cu curl:

curl -o https: // brut.Githubusent.com/angristan/OpenVPN-Install/Master/OpenVPN-Install.SH

De îndată ce scriptul este descărcat, trebuie să adăugați drepturi de execuție pentru a -l putea executa mai târziu:

ChMOD +X OpenVPN-Install.SH

Apoi rulați scriptul pentru a porni configurația pas cu pasul serverului OpenVPN:

sudo ./OpenVPN-Install.SH

B. Configurați VPN

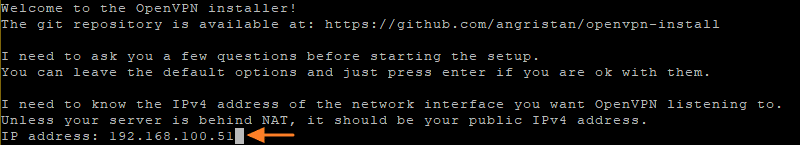

Mesajul „Bine ați venit TON Instalarea OpenVPN!„Efectele și pașii de configurare vor fi legate. În primul rând, este necesar Indicați adresa IPv4 a serverului VPN, Dar vestea bună este că se întoarce automat. Dacă este adresa IP locală, înseamnă că există un NAT și, în acest caz, este logic. În caz contrar, adresa IP publică a serverului dvs., de exemplu despre serverul dvs. VPS, va fi afișată aici. Aici, scenariul se întoarce bine “192.168.100.Validați de 51 “.

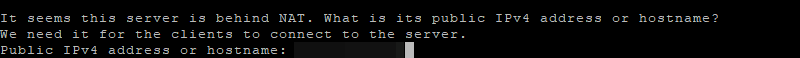

in afara de asta, Scriptul detectează prezența NAT și indică adresa IP publică. Validați doar, cu excepția cazului în care doriți să specificați un nume de domeniu specific sau să corectați informațiile ridicate de script (care se bazează pe curl pentru a vă recupera IP -ul public).

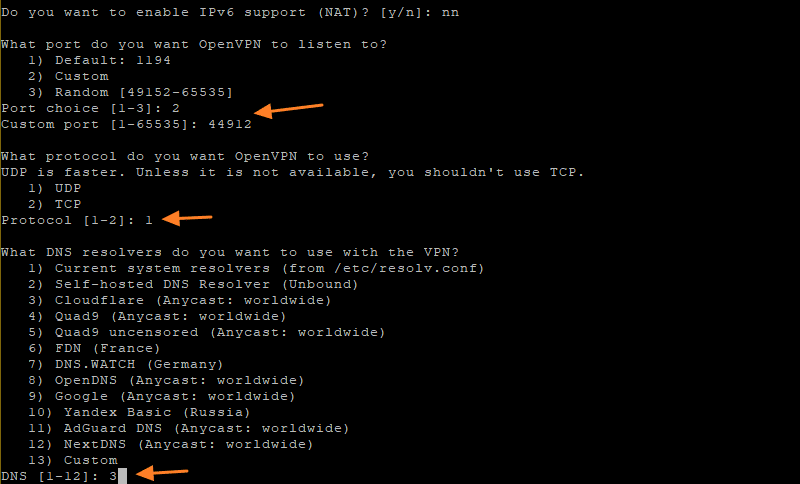

Este solicitat dacă doriți să activați suportul IPv6, puteți indica „N” pentru a refuza.

- Ce port doriți să listeze OpenVPN?

Atunci trebuie să alegeți portul pe care va asculta serverul VPN. În mod implicit, acesta este portul 1194, dar vă recomand să utilizați un port personalizat pentru a vă ascunde VPN (Puteți utiliza un port folosit de un alt protocol (Exemplu: 443/HTTPS) pentru a trece mai ușor prin anumite firewall -uri).

Pentru a defini un port personalizat, indicați „2”, apoi indicați numărul portului. De exemplu „44912” în exemplul meu.

- Ce protocol doriți să utilizeze OpenVPN ?

OpenVPN este mai rapid cu protocolul de transport UDP și, în plus, este modul său de operare implicit. Vă încurajez să rămâneți pe UDP, cu excepția cazului în care încercați să treceți printr -un firewall: dacă utilizați portul 443, este mai consistent să utilizați TCP pentru a face HTTPS !

- Ce rezolvatori DNS doriți să utilizați cu VPN ?

Odată conectat la VPN, ce server VPN doriți să utilizați pentru rezoluție de nume. Puteți alege un server personalizat cu alegerea 13 sau puteți alege unul din listă care indică numărul dvs.

Atât de mult pentru prima serie de întrebări. Să mergem după.

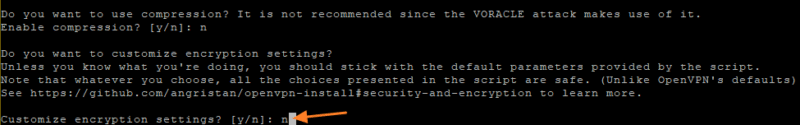

- Vrei să folosești compresia ?

Scriptul recomandă să nu folosim compresia, deoarece este folosit de atacurile Voracle. Indicați „n” și validați.

- Personalizați setările de criptare ?

Scriptul este deja preconfigurat pentru a utiliza anumiți parametri pentru criptarea tunelului VPN și siguranța acestuia în ansamblu. Aveți posibilitatea de a defini propriii parametri indicând „y”, altfel doar faceți „n”.

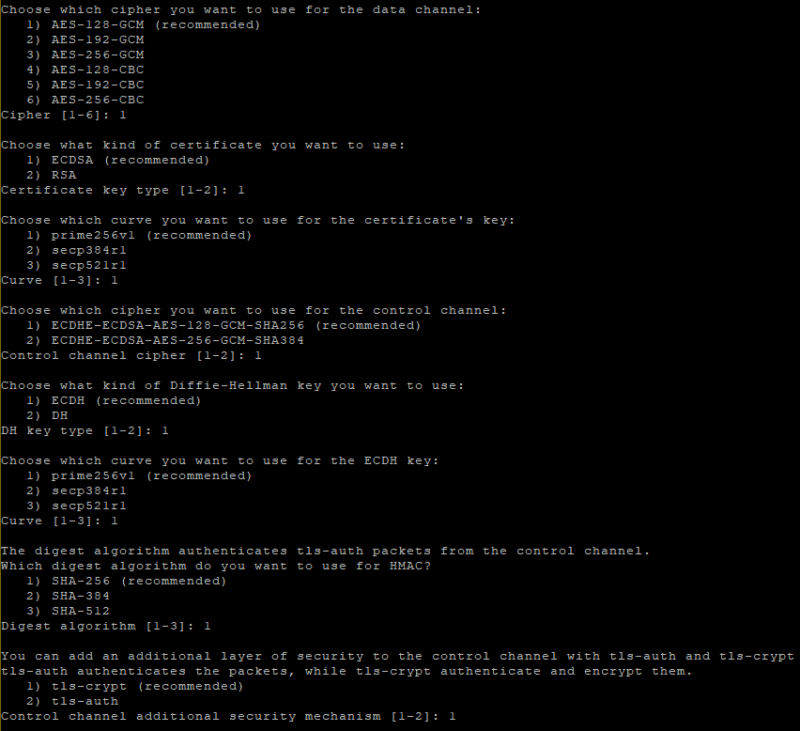

Mai jos, iată diferitele opțiuni oferite (precum și alegerile recomandate și corespunzătoare configurației automate) pentru cei care decid să personalizeze opțiunile de criptare.

Prima parte a interogatoriului este terminată ! Până acum, scenariul nu a schimbat încă mașina locală. Pe de altă parte, în acest moment precis, dacă apăsați tasta „Enter” (sau o altă atingere), instalarea serverului OpenVPN va începe.

![]()

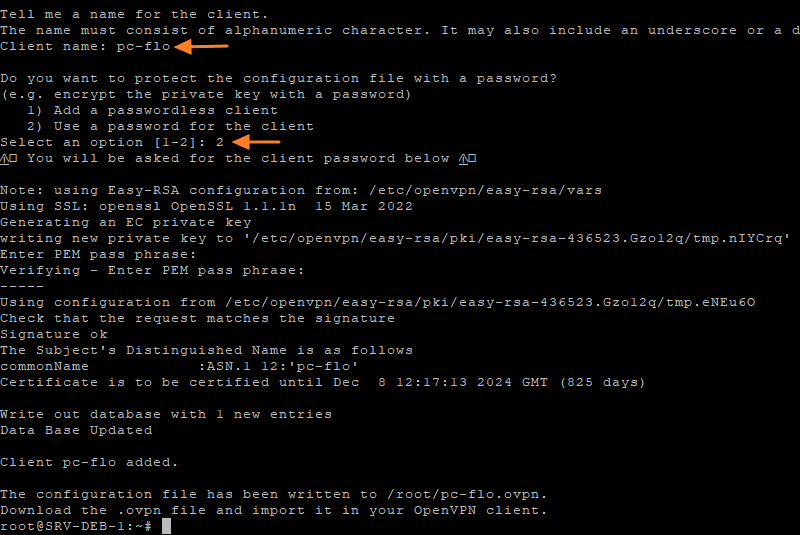

Vs. Crearea unui prim client

În urma configurației serverului VPN, instalarea prin script continuă odată cu crearea unui prim client VPN. Indicați numele computerului care va folosi VPN (doar pentru a vă găsi drumul), de exemplu “PC-FLO“”. Apoi întrebarea “Doriți să protejați fișierul de configurare cu o parolă?„Afișat, indicați„ 2 ”pentru da pentru Definiți o parolă care va fi necesară pentru a stabili conexiunea VPN.

Acest lucru va genera un fișier de configurare OVPN în profilul de utilizator în utilizare. Aici, sunt conectat ca rădăcină, astfel încât configurația este generată în „/root/”. Din punct de vedere al serverului VPN, adăugarea acestui client va genera două fișiere:

- Certificatul de client în /etc/OpenVPN/Easy-RSA/PKI/emis/.CRT

- Cheia privată a clientului din /etc/OpenVPN/Easy-PSA/PKI/Private/.Cheie

Notă : În orice moment, puteți modifica configurația serverului OpenVPN modificând fișierul de configurare: /etc/OpenVPN/Server.confuz

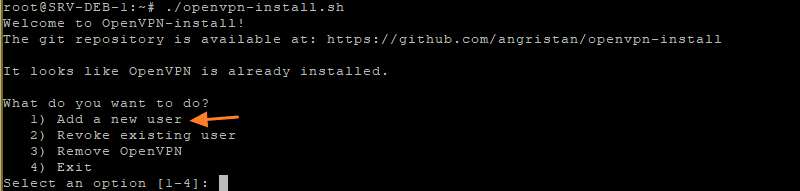

D. Adăugați un nou client OpenVPN

În orice moment, puteți adăuga un nou client pur pe care fiecare mașină care se conectează are propriul certificat. Indiferent dacă este pentru Adăugați sau ștergeți un client nou, trebuie doar să efectuați scriptul și să faceți alegerea „1”.

sudo ./OpenVPN-Install.SH

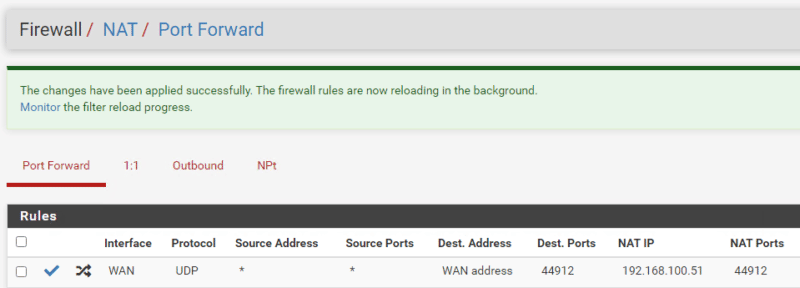

E. În modul NAT: Regula de redirecționare a portului

În modul NAT, adică cu un server VPN conectat în spatele unui router/firewall unde este activat NAT, va trebui Creați o regulă de redirecționare a porturilor. În caz contrar, fluxurile pentru adresa dvs. IP publică de pe portul 44912 nu vor fi redirecționate către serverul VPN.

- Dacă aceste concepte sunt estompate pentru tine: Nat și Pat pentru începători

Astfel, pe firewall -ul meu, creez o regulă pentru redirecționarea fluxurilor UDP/44912 pentru adresa mea IP publică pentru serverul VPN (192.168.100.51).

Iii. Testați conexiunea VPN

Fișierul de configurare generat anterior (/Root/pc-flo-flo.Ovpn) în profilul de utilizator trebuie transferat pe computer care trebuie să se conecteze la VPN. Dacă sunteți pe Windows, puteți utiliza WinSCP sau SCP, iar sub Linux puteți utiliza SCP.

Are. Pe ferestre

Pe Windows, va trebui să instalați OpenVPN GUI sau OpenVPN Connect. Personal, folosesc OpenVPN GUI Deci trebuie să copiez și să lipiți fișierul OVPN în următorul director:

C: \ Program Files \ OpenVPN \ Config

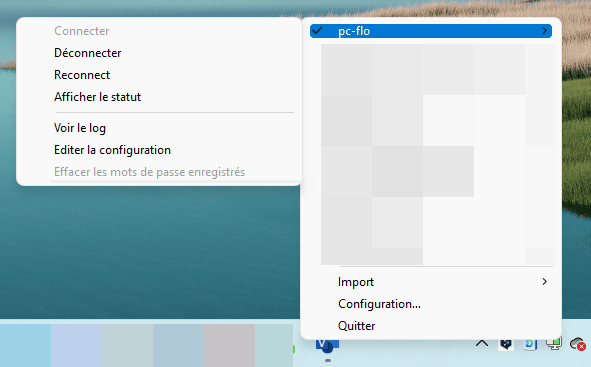

Astfel, în clientul meu VPN, pot vedea că apare noua mea conexiune VPN care preia numele fișierului OVPN:

Făcând clic pe “Conectați“, Trebuie să Introduceți parola asociată cu clientul „PC-Flo” Pentru a mă autentifica cu certificatul meu.

Odată conectat, pot Accesați serverul meu Debian 11 în SSH datorită adresei sale IP locale, a ști “192.168.100.51“”. De asemenea, pot accesa celelalte servere din infrastructura mea la distanță. Dacă accesez internetul, parcurg VPN -ul meu și, prin urmare, folosesc conexiunea mea la internet VPN !

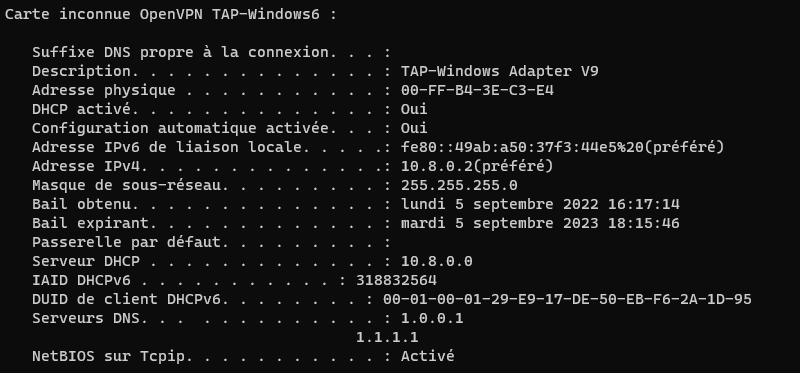

Pe partea Windows, uitându -mă la configurația IP a mașinii mele, văd că tunelul VPN funcționează în rețea “10.8.0.0/24„De când am adresa IP”10.8.0.2/24“”. Această subrețea este definită în fișierul “/etc/openvpn/server.Conf “de pe serverul VPN prin intermediul liniei” Server 10.8.0.0 255.255.255.0 “. În ceea ce privește serverele DNS, sunt definite cele ale Cloudflare (1.0.0.1 și 1.1.1.1) și pe care am ales -o în timpul configurației inițiale.

B. Pe Linux

Dacă postarea dvs. de client, care ar trebui să utilizeze VPN, se află sub Linux, puteți instala OpenVPN prin această comandă:

Sudo apt-get Instalați OpenVPN

Atunci fișierul de configurare OVPN trebuie depus în această locație:

/etc/OpenVPN/Client/

Pentru a declanșa o conexiune bazată pe acest fișier de configurare, va fi suficient să faceți:

OpenVPN--client-config/etc/openvpn/client/PC-flo-flo.Ovpn

Vs. Ziare pe serverul VPN

Conectarea poziției clientului este vizibilă în ziarele serverului VPN, prin executarea comenzii de mai jos.

Jurnalctl-identificare OVPN-Server

De exemplu, atunci când mă conectez de la postarea mea de client Windows, următoarele ziare sunt vizibile:

SRV-DEB-1 OVPN-Server [436393]: multi: multi_init apelat, r = 256 v = 256 srv-deb-1 ovpn-server [436393]: IFCONFIG POol IPv4: bază = 10.8.0.2 dimensiuni = 252 SRV-DEB-1 OVPN-Server [436393]: IFConfig Pool List SRV-DEB-1 OVPN-Server [436393]: Secvența de inițializare completată SRV-DEB-1 OVPN-server [436393] :: AES-256-CTR 'inițializată cu cheie de 256 biți SRV-DEB-1 OVPN-Server [436393] :: 53471 Encriptarea canalului de control de ieșire: Utilizarea mesajului de 256 biți hash' SHA256 'pentru autentificarea HMAC SRV-DEB-1 OVPN-Server- Server [436393] :: 53471 Criptarea canalului de control de intrare: cifră „AES-256-CTR” inițializată cu cheie de 256 biți SRV-DEB-1 OVPN-Server [436393] ::: 53471 Crystarea canalului de control de intrare SHA256 'pentru autentificare HMAC SRV-DEB-1 OVPN-Server [436393] :: 53471 TLS: pachet inițial de la [AF_inet] 89.87.49.1, CN = PC-FLO SRV-DEB-1 OVPN-Server [436393] :: 53471 Informații de la egal la egal: IV_ver = 2.5.6 SRV-DEB-1 OVPN-Server [436393] :: 53471 Informații de la egal la egal: Iv_plat = câștig SRV-DEB-1 OVPN-Server [436393] :: 53471 Informații de la egal: IV_PROTO = 6 SRV-DEB-1 OVPN-Server [436393] ::: 53471 Info peer: IV_NCP = 2 SRV-DEB-1 OVPN-SERVER [ 436393] :: 53471 Informații de la egal la egal: IV_Ciphers = AES-256-GCM: AES-128-GCM SRV-DEB-1 OVPN-SERVER [436393] :: [436393] :: 53471 Informații de la egal la egal: IV_LZ4V2 = 1 SRV-DEB-1 OVPN-Server [436393] :: 53471 Informații de la egal la egal: IV_LZO = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 Informații de la egal la egal: IV_CCC_STUB = 1 SRV-DEB-1 OVPN-Server [436393] :: 53471 Info peer: IV_COMP_STUBV2 = 1 SRV-DEB-1 OVPN-Server [436393] ::: 53471 Informații de la egal la egal: IV_TCPNL = 1 SRV-DEB-1 OVPN- Server [436393] :: 53471 Informații de la egal la egal: IV_Gui_ver =OpenVPN_GUI_11 SRV-DEB-1 OVPN-Server [436393] :: 53471 Informații de la egal la egal: IV_SSO = OpenUrl, CrText SRV-DEB-1 OVPN-Server [436393] :: 53471 canal de control: TLSV1.3, cifră TLSV1.3 TLS_AES_256_GCM_SHA384, 256 BIT EC, CURBE: PRIME256V1 SRV-DEB-1 OVPN-Server [436393] :: 53471 [PC-FLO] conexiune peer inițiată cu [AF_inet] : 53471

În plus, puteți vizualiza regulile iptabile cu comanda de mai jos:

iptables -t nat -l -n -v

Această comandă ar trebui să vă permită să vedeți că lanțul post -ft conține această linie:

2200 971k Masquerade All - * Ens192 10.8.0.0/24 0.0.0.0/0

O linie esențială pentru fluxurile VPN să fie dirijate și transportate corect.

Iv. Concluzie

Acest tutorial se apropie de sfârșit: tocmai am văzut un mod simplu de Configurați un server OpenVPN sub Debian 11 Utilizarea acestui script de instalare superb. Mi -am luat timpul să vă explic ce face scenariul, astfel încât să puteți înțelege ce faceți, în același timp. Știți că există multe configurații posibile pentru implementarea unui VPN cu OpenVPN.

Pentru a configura un VPN pentru a vă conecta la o infrastructură completă, vă recomand să o configurați pe firewall -ul dvs. pentru a putea gestiona fluxurile direct la acest nivel. Va fi mai ușor să autorizați doar anumite protocoale în tunelul VPN sau să permiteți fluxurile doar către anumite gazde. Pe de altă parte, pentru un VPN pe care îl utilizați pentru uz personal, pentru a ocoli cenzura, de exemplu, această soluție este ideală.

Partajează acest articol

- ← TEXTURA ANTERIORĂ

- Peste 20 de milioane de descărcări acumulate pentru aceste malware și următoarele aplicații Android →

Florian Burnel

Inginer de sistem și rețea, co-fondator al IT-Connect și Microsoft MVP „Managementul cloud și al datelor de date”. Vreau să împărtășesc experiența și descoperirile mele prin articolele mele. Generalist cu o anumită atracție pentru soluții Microsoft și scripturi. O lectură bună.

Florian are 4966 de postări și numărătoare.Vezi toate postările lui Florian

Cum să vă montați propriul VPN pe un server

Deoarece funcționarea unui VPN se bazează pe servere, protocoale de rețea și tehnologii de siguranță complexe, montarea propriului VPN poate părea la îndemâna simplă muritoare. Este într -adevăr cazul ? Am încercat să ne configuram singuri propriul VPN pe un server.

Este atât de dificil încât să -ți stabilească propriul serviciu VPN ? Și este operația profitabilă în comparație cu un serviciu VPN „gata de utilizare”, cum ar fi ExpressVPN ? Pentru a răspunde, ne punem în pantofii unui potențial utilizator și am început prin explorarea web -ului. Literatura pe această temă nu renunță, dar ceea ce este sigur este că există zeci de moduri de a face un VPN de casă, în grade de dificultăți foarte variate.

Pentru acest articol, am păstrat trei și vom explica în detaliu cea mai „simplă” metodă. Creșterea VPN -ului dvs. nu necesită neapărat cunoștințe mari pe calculator. Pe de altă parte, trebuie să ai timp în fața ta și să nu -ți fie frică să -ți pui mâinile în Citch.

Instalați un VPN de casă pe un Raspberry Pi

Piratelab a publicat un tutorial foarte detaliat în franceză pentru a instala un VPN pe un Raspberry Pi. Aceasta este metoda care necesită cele mai premise: configurația Raspberry Pi, caseta de internet, apoi aplicațiile. Principiul este de a transforma computerul mic care este Raspberry Pi într -un server VPN pe care îl vom configura. Conectându -vă la acesta, veți parcurge apoi adresa IP a Raspberry Pi și veți beneficia de conexiunea la Internet (și de IP -ul asociat) la care este conectat (cea a casei dvs., de exemplu). Dacă aceasta este o conexiune cu fibre, fluxul va fi excelent, dar dacă este o conexiune ADSL, veți fi limitat mecanic.

Instalați un VPN pe o mașină virtuală prin instalarea Algo VPN

Dacă cu adevărat nu vă este frică de liniile de comandă pe o mașină virtuală, atunci soluția Algo VPN este pentru dvs. Aceasta este o soluție VPN foarte ușor de instalat (dar cu atât mai puțin de configurat), open source, care vă permite să instalați un VPN (cu protocoale Wireguard sau IPSEC) pe multe mașini virtuale. Dezvoltatorul american Lenny Zeltser a scris un tutorial foarte complet în engleză pe acest subiect pe blogul său.

Parcurgeți soluțiile la cheie ale gazdelor

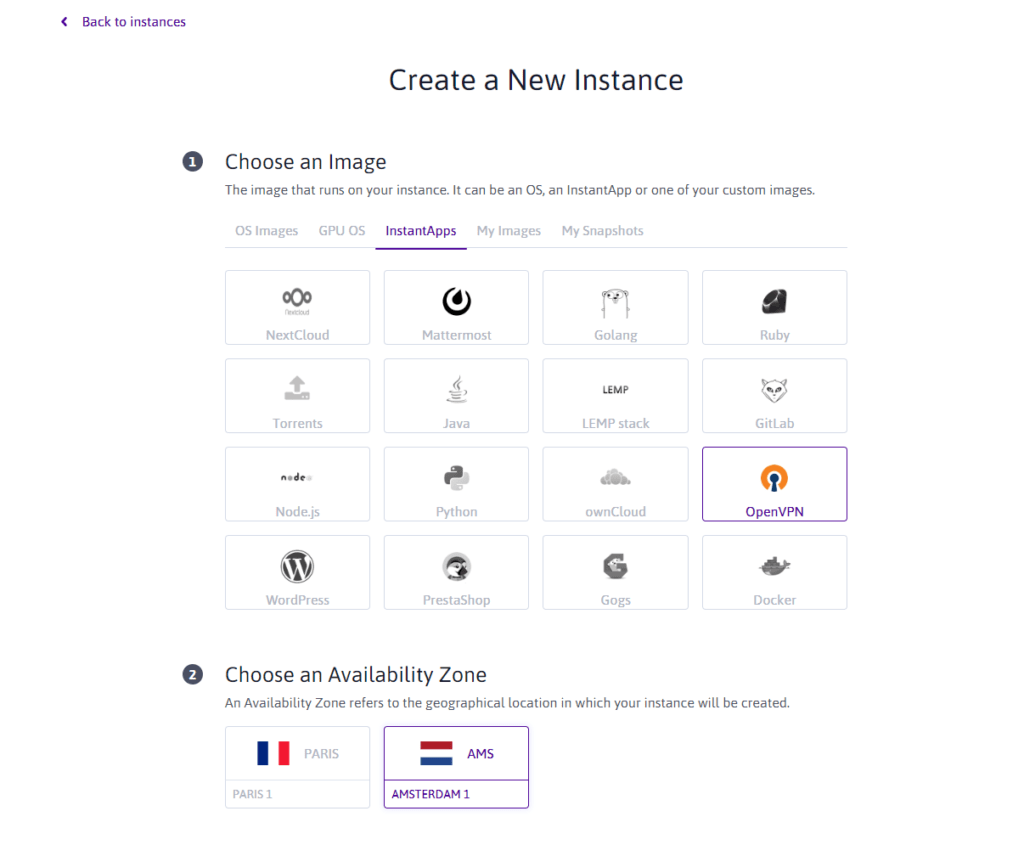

Dar cea mai simplă soluție, pentru publicul larg, de a -ți crea propriul VPN este să parcurgi soluțiile „Tirtkey” ale gazdelor. Aceasta este soluția pe care o vom detalia mai jos. Pentru a -l folosi, vom lua exemplul gazdei Scaleway (alte gazde oferă soluții identice, fie la OVH, fie la DigitalOcean). El oferă într -adevăr în opțiunile sale de instanță pentru a utiliza „InstantApps”.

Concret, în două clicuri și câteva minute, este posibil să aveți un server cu o distribuție (Ubuntu ML) și o aplicație preinstalată. Apoi, utilizatorul trebuie să plătească închirierea serverului și să -și configureze aplicația de comandă online.

Închiriați serverul dvs

Pentru început, deschideți un cont la Scaleway. Înregistrarea este gratuită, dar necesită introducerea unui număr de card bancar și efectuarea unei preautorizare a plăților de 2 euro. Acest lucru este normal, sunteți pe cale să închiriați un server și acestea au un preț la lună sau în minut.

În interfață, faceți clic pe instanță, în bara laterală din stânga, apoi pe butonul verde ” Creați o instanță »». Felicitări, sunteți pe cale să vă configurați primul server. Este afișat apoi un meniu de personalizare a serverului. În pasul 1 (” Alegeți o imagine »), Faceți clic pe InstantApps, apoi alegeți OpenVPN.

Aici veți configura serverul dvs. Am ales să ne localizăm serverul în Amsterdam, în Olanda. Este acolo că adresa noastră IP viitoare va fi relocată.

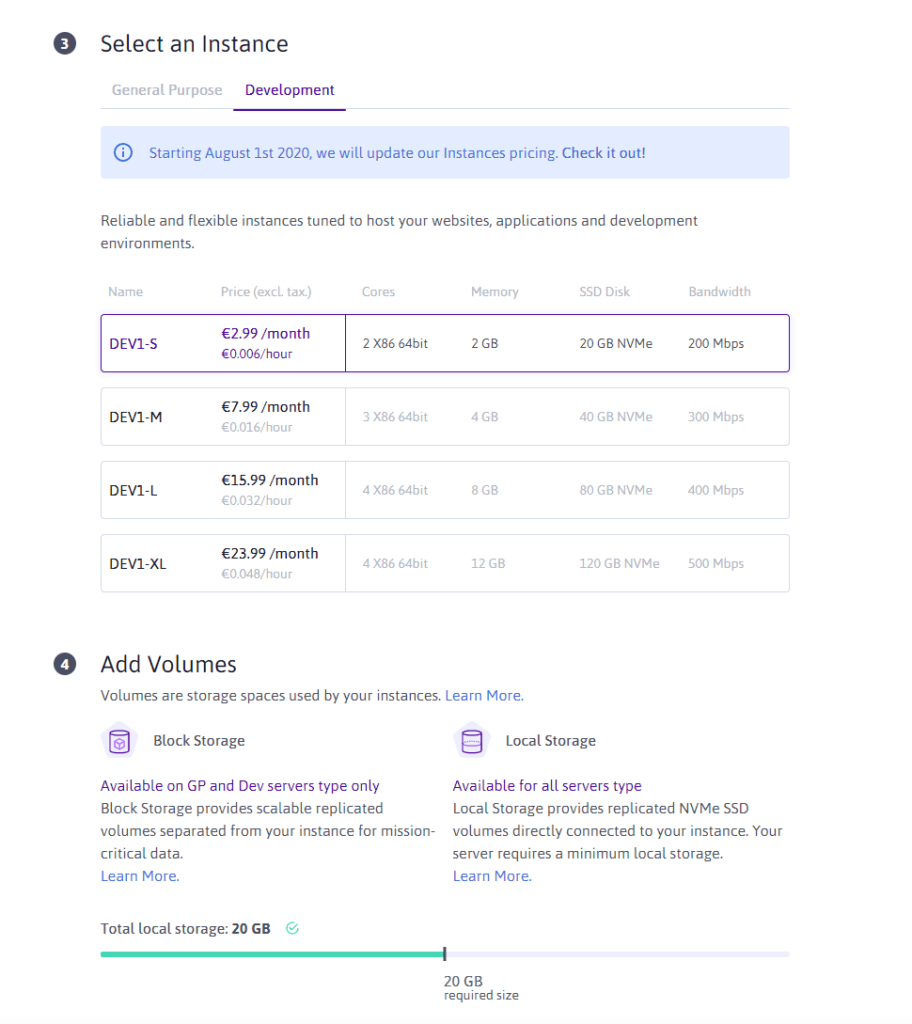

Acum vine alegerea tipului de server. Avem nevoie de un server mic care să aibă grijă să ne relocem adresa IP și să navigheze pe internet pentru noi. Nu avem nevoie de un server puternic aici, cel mai ieftin va face trucul pentru nevoile acestui tutorial.

Accesați fila Dezvoltare și luați cea mai ieftină opțiune, care cu un flux maxim de 200 mb/s.

Trebuie doar să dai un mic nume corpului tău și mai ales să -l asociezi cu o cheie SSH. Nu vom explica cum să generăm o cheie SSH și să o asociem cu instanța, Scaleway sau OVH explicați -o perfect în documentația lor. Pentru restul acestui tutorial, vom parcurge software -ul Putty pentru a introduce liniile de comandă.

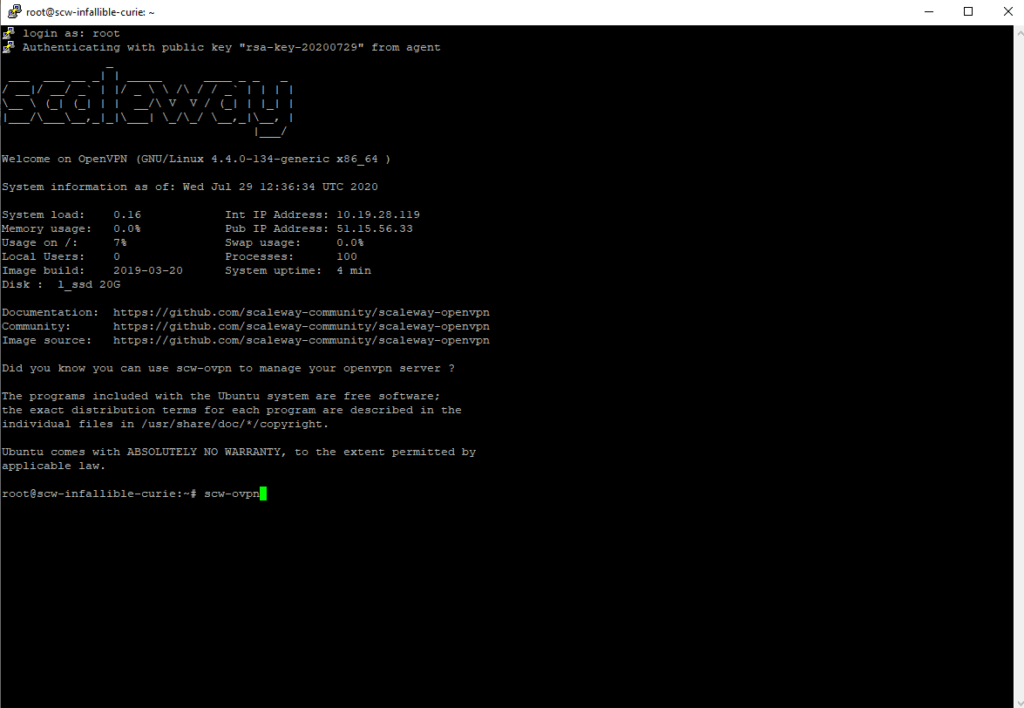

Configurați OpenVPN

Dacă sunt efectuate toți acești pași, acum sunteți în posesia unui server pe care este instalat OpenVPN. Acum trebuie să configuram OpenVPN direct pe server.

Conectați -vă la server, fie prin terminal (pe Mac și Linux), fie prin Putty (Windows). Când serverul vă cere să vă identificați, trebuie doar să introduceți rădăcină. Acum vom configura OpenVPN, astfel încât să ne poată identifica pe server atunci când ne conectăm cu o aplicație VPN. Mai precis, vom crea un profil de utilizator.

Pentru a începe, introduceți comanda „rădăcină”. Serverul indică faptul că OpenVPN a fost instalat și că este gata de utilizare.

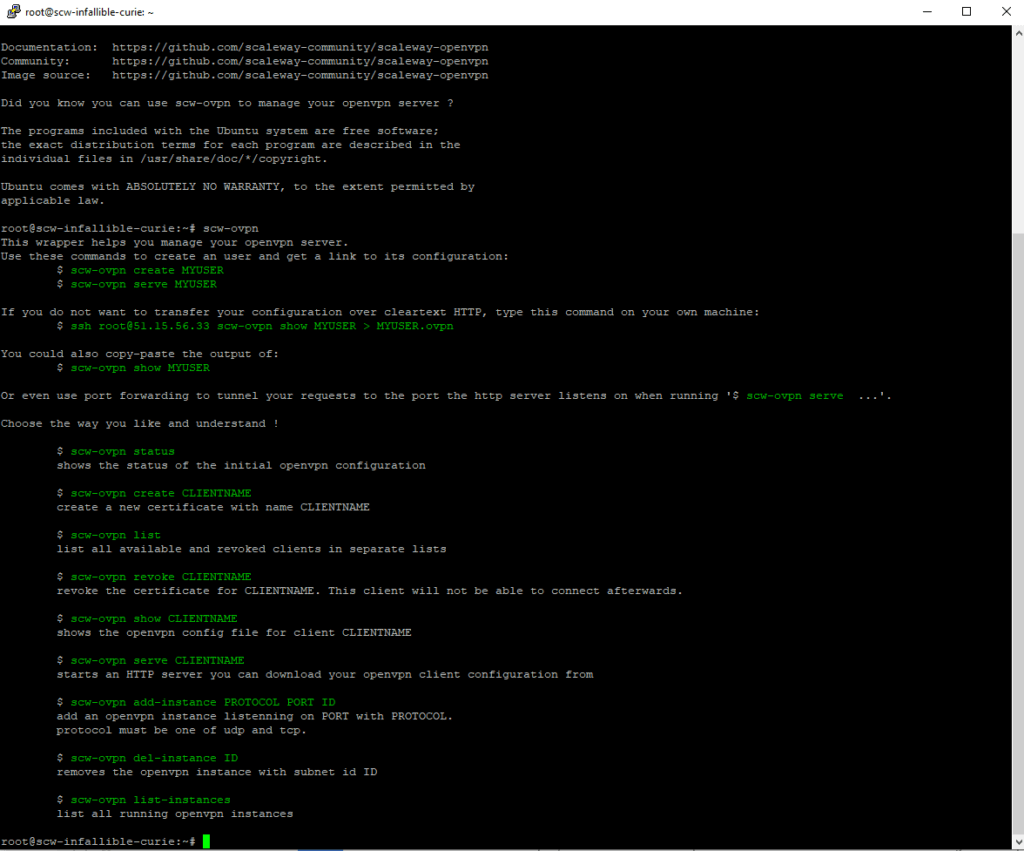

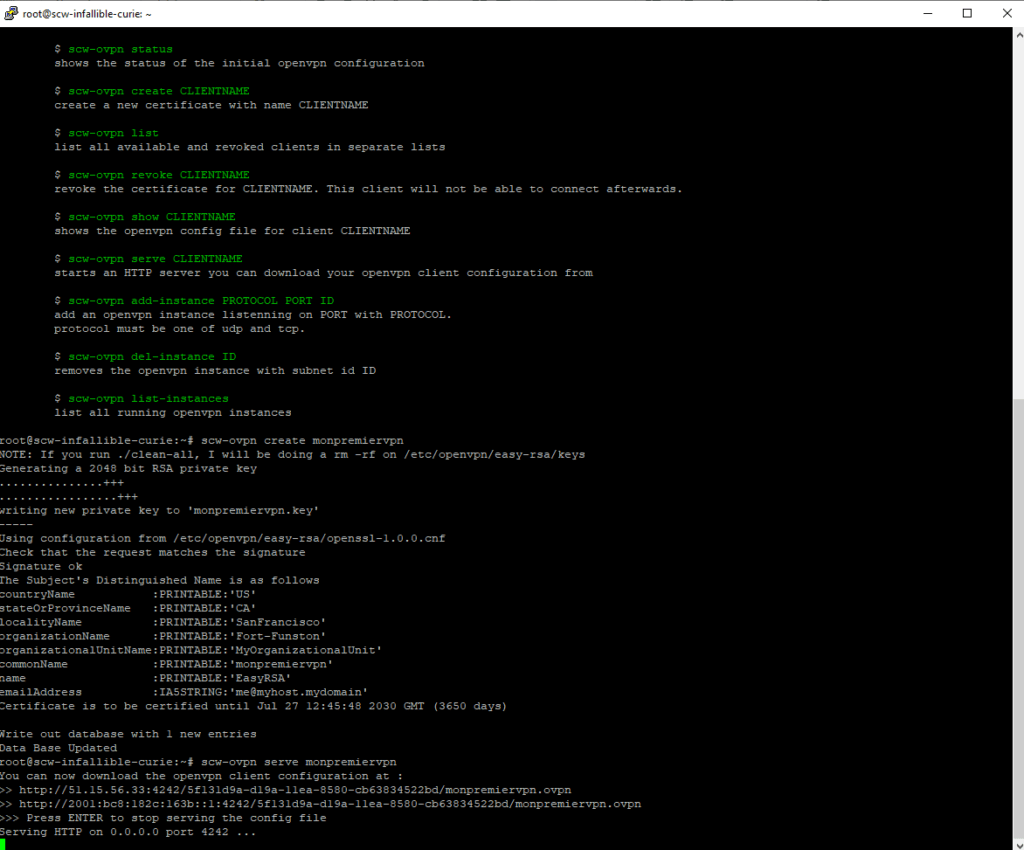

Apoi introduceți comanda „SCW-OVPN”, care va crea un utilizator nou.

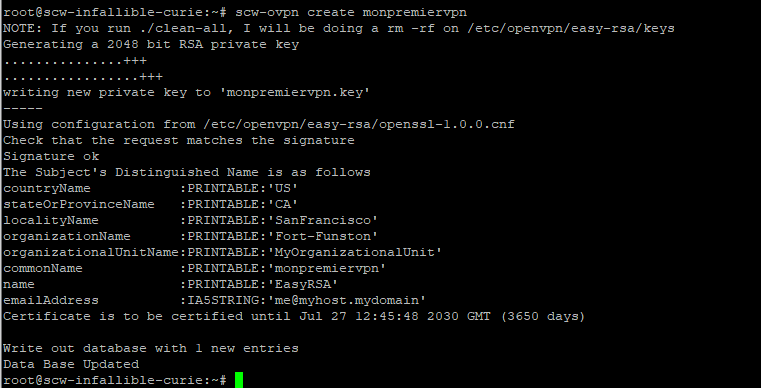

Pentru a crea un utilizator nou, introduceți comanda „SCW-OVPN CREATE NUME” sau Nomutilizer este, după cum sugerează și numele său, numele utilizatorului pe care îl veți lua. Aici am pus „Monpremiervpn”.

Acum că este creat, aveți nevoie de fișier .OVPN care vă va permite să vă identificați pe server atunci când utilizați clientul VPN pentru a vă conecta.

Pentru a genera fișierul .OVPN Introduceți comanda „SCW-OVPN Serving Nomutilizing”. Serverul va genera apoi un link care vă permite să descărcați fișierul .Ovpn.

Copiați linkul generat automat de OpenVPN în browserul dvs. (sau descărcați -l cu o comandă SSH dacă sunteți o linie de comandă) pentru a descărca fișierul. Vă rugăm să rețineți, linkul este disponibil numai în timpul acestei comenzi: de îndată ce apăsați intrarea, linkul va expira.

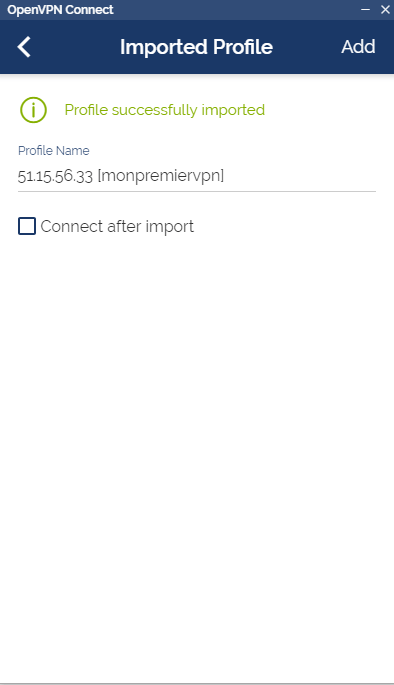

Utilizați un client VPN

Odată ce ați recuperat fișierul .Ovpn, cel mai greu se face. Tot ce trebuie să faceți este să descărcați un client VPN. Cea a OpenVPN face cazul foarte bine. Descărcați -l, apoi instalați -l. Apoi, trebuie doar să importați fișierul .OVPN în client pentru a vă conecta la server printr -un tunel.

Felicitări, tocmai ai pus primul VPN !

Ușor, dar limitat

Pentru a răspunde la întrebarea care ne interesează: Nu, nu este foarte complicat să vă creați propriul VPN. Dar constrângerile sunt numeroase, iar serviciul oferit pentru publicul larg nu este într -adevăr avantajos în comparație cu o soluție precum ExpressVPN.

O instalație lungă

Într -adevăr, trebuie să vă luați timp pentru a instala mai multe software (OpenVPN, Putty), să învățați și să înțelegeți cum funcționează o cheie SSH și să deschideți un cont cu o gazdă. ExpressVPN are o aplicație disponibilă pe un număr mare de dispozitive (computer, mobil etc.), care necesită doar trei clicuri pentru a se stabili și care este tradus în întregime în franceză.

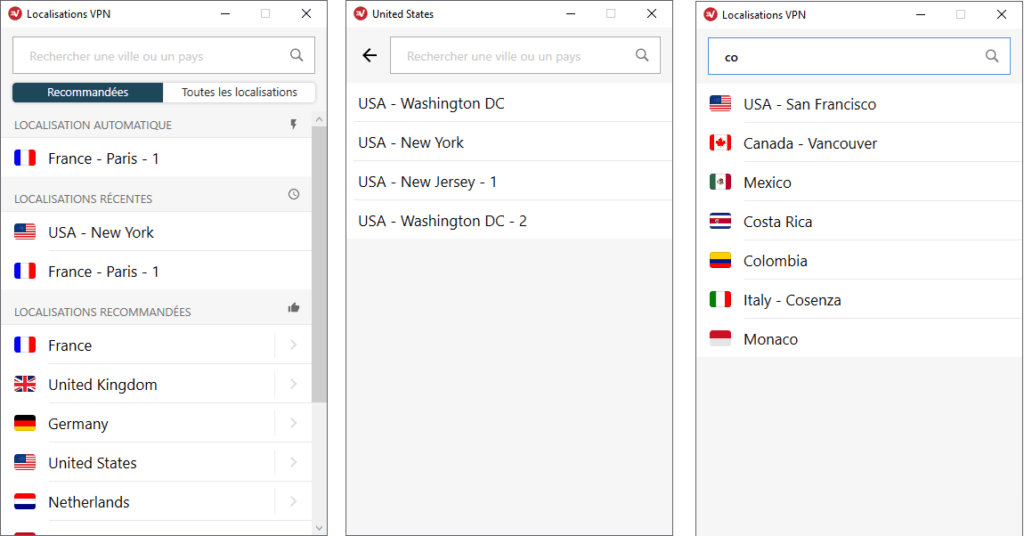

Este posibil să alegem țara în care vrem să ne conectăm și, în unele cazuri, orașul precis în care vrem să ne conectăm. Un motor de căutare este, de asemenea, prezent.

Un preț neatractiv

În exemplul nostru, Scaleway oferă serviciul său InstantApp OpenVPN la un preț de 4,99 euro (în afara impozitului) pe lună. ExpressVPN oferă în prezent abonamentul de un an pentru mai puțin de 6 euro pe lună. Este aproape echivalent pentru o calitate a serviciului foarte diferită.

Caracteristici limitate

Întrebarea bună de pus nu este atât de mult să știți dacă este complicat să vă creați propriul VPN, încât să știți ce doriți să faceți cu VPN -ul dvs. În exemplul nostru, VPN -ul nostru este situat în Olanda și funcționează cu o aplicație de bază, OpenVPN.

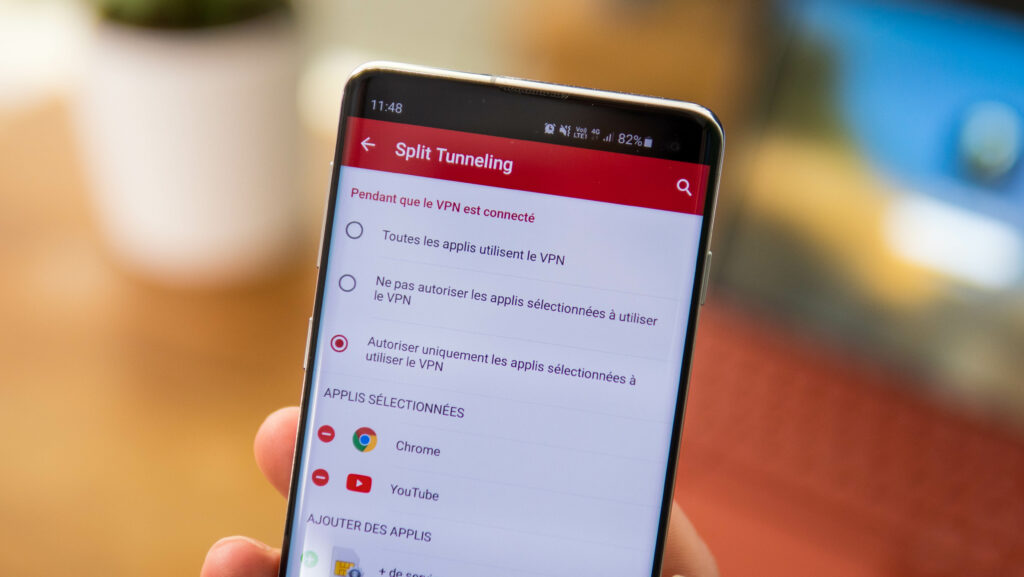

Cu alte cuvinte, aveți un singur server în care ExpressVPN oferă mai mult de 3.000 în 160 de locații diferite. Nu veți avea acces la caracteristici de tunel împărțite sau la o alegere mare a protocolului. Fluxul casei noastre VPN este, de asemenea, mai mic decât cel oferit de serverele ExpressVPN. În cele din urmă, acest server unic situat în Europa nu vă va permite să accesați cataloage străine ale platformelor SVOD.

Tunelul împărțit vă permite să circumscrieți conexiunea VPN la aplicații specifice.

În prezent, foarte puține gazde oferă servere situate în Statele Unite. Și chiar dacă ar face -o, accesul la catalogul american al Netflix nu este garantat. Cu o soluție precum ExpressVPN, nu apare întrebarea: conectați -vă doar la un server american sau canadian pentru a accesa catalogul străin pe care

Un bun furnizor VPN este mai simplu

Pe scurt, dacă aveți nevoie de un VPN cu un singur server, funcții limitate și nu vă este frică să puneți mâinile în liniile de control, vă puteți distra montați propriul VPN. Dacă aveți nevoie de o soluție care funcționează în două clicuri, cu mii de servere și o politică puternică de confidențialitate, ExpressVPN este una dintre cele mai bune opțiuni ale momentului.

ExpressVPN oferă în prezent o ofertă specială la abonamentul său de un an. Acesta are trei luni libere. Prin urmare, acest abonament se ridică la mai puțin de 6 euro pe lună. Pentru a vă face o idee despre calitatea serviciului, aveți, de asemenea, 30 de zile de teste „satisfăcute sau rambursate” în timpul căreia vă puteți opri și obține rambursarea abonamentului dvs.

Te întrebi care este cel mai bun VPN ? Selecția noastră a celor mai buni VPN -uri Răspunsul este în comparatorul nostru

Acest articol a fost realizat în colaborare cu ExpressVPN

Acesta este conținut creat de editori independenți în cadrul entității Humanoid XP. Echipa editorială a Numerama nu a participat la crearea sa. Suntem angajați cu cititorii noștri, astfel încât aceste conținuturi să fie interesante, calitative și să corespundă intereselor lor.